局域网大概有100多人同时使用,其中有人使用P2P终结者等限速软件,如何防止并找出真正的攻击者mac地址 求大神指导 (路由器为华三er3100 外接九个无线路由当ap使用)

apr -a除了路由器地址还有几个其他ip地址

局域网如何防止arp攻击 P2P 路由器mac重复

- 写回答

- 好问题 0 提建议

- 追加酬金

- 关注问题

- 邀请回答

-

1条回答

关注不知道你这个问题是否已经解决, 如果还没有解决的话:

关注不知道你这个问题是否已经解决, 如果还没有解决的话:- 这篇博客: 基于P2P终结者的ARP攻击实践(截取数据&获取上网账号密码)中的 3、实验流程 部分也许能够解决你的问题, 你可以仔细阅读以下内容或者直接跳转源博客中阅读:

-

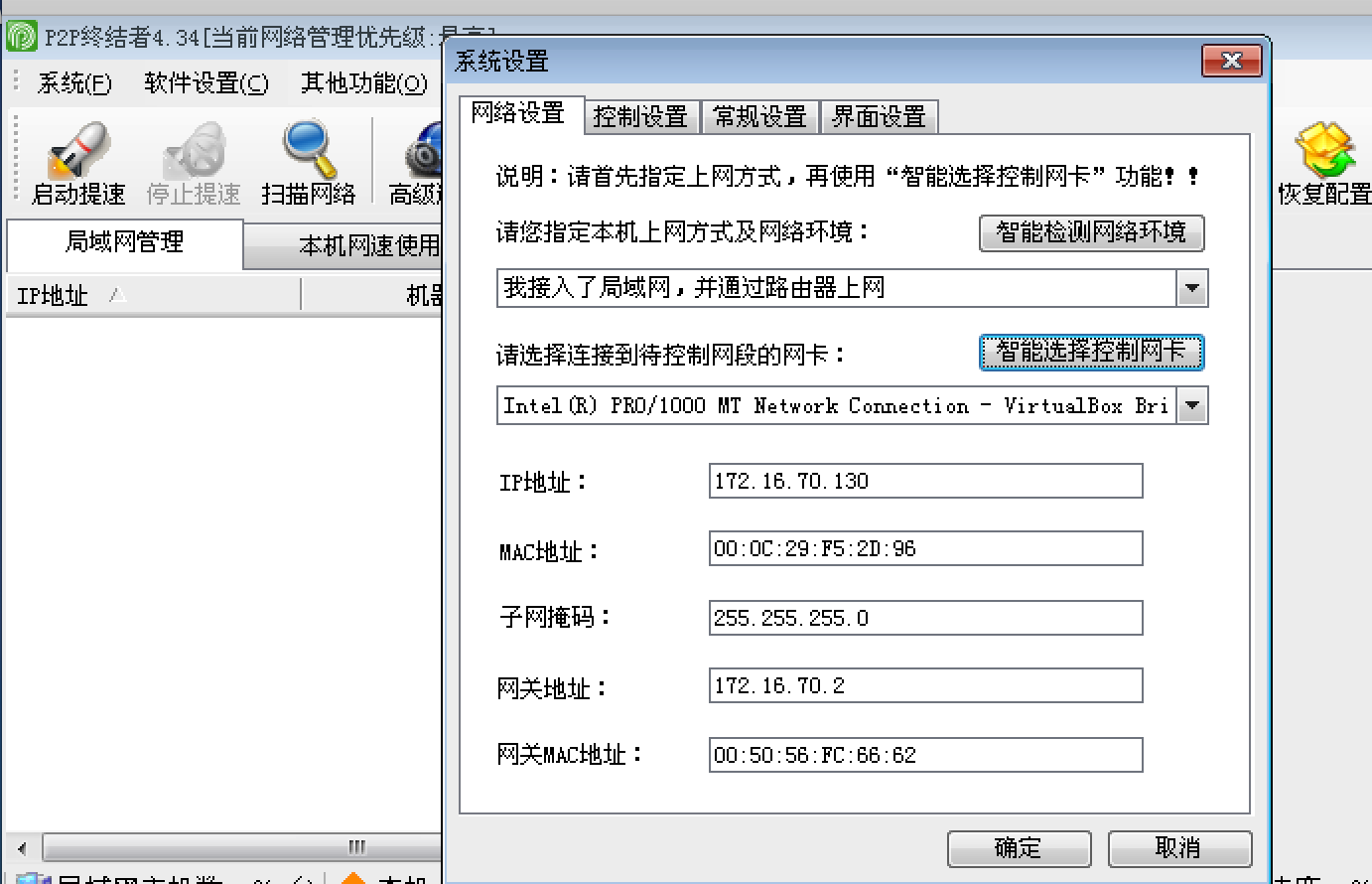

启动P2P终结者,选择”智能选择网卡“

-

P2P终结者自动识别网络中其他主机

-

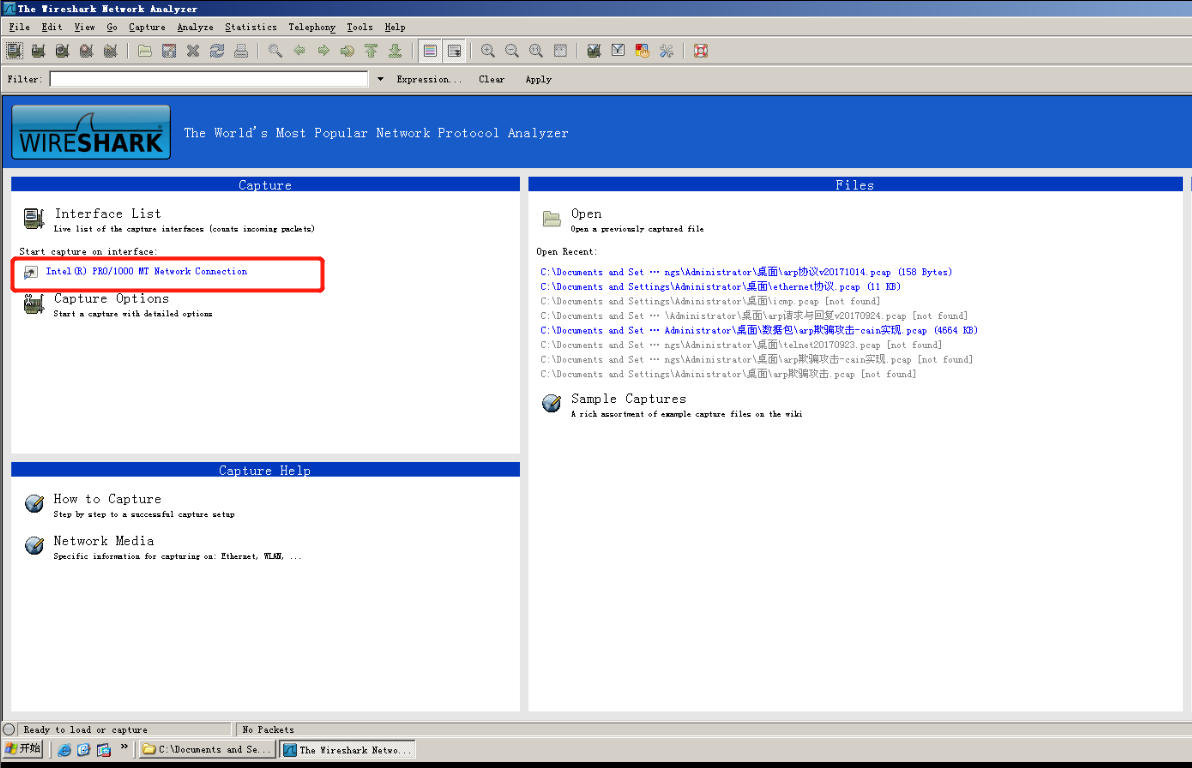

启动Win 2003上的Wireshark,监听网卡流量

-

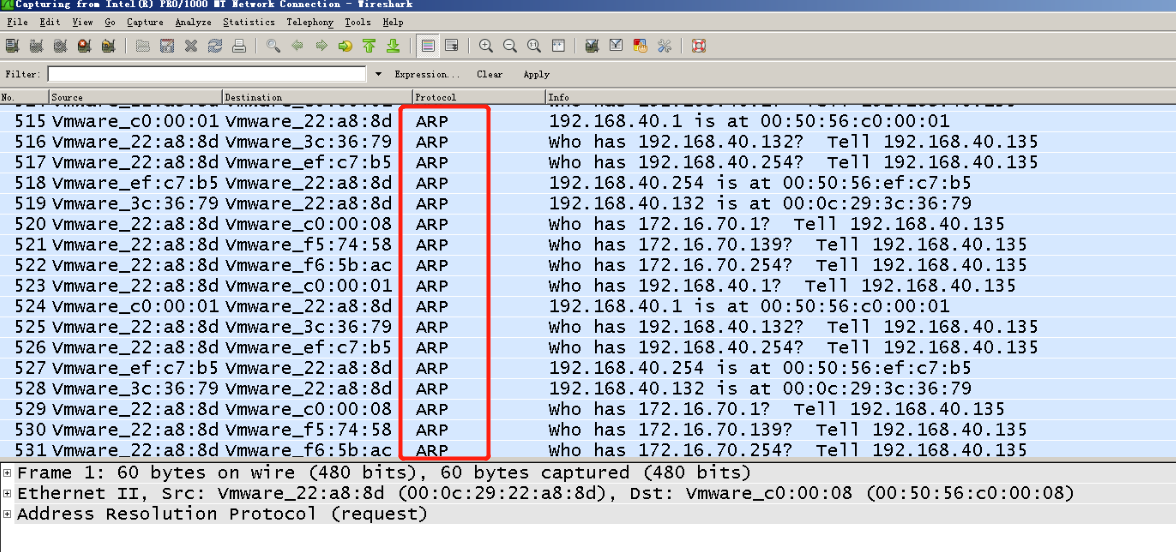

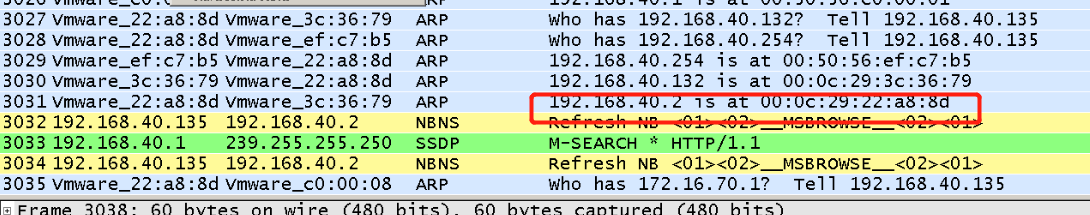

在P2P终结者中点击“扫描网络”(ARP扫描)

此时在wireshark中可以抓到大量ARP请求询问包

-

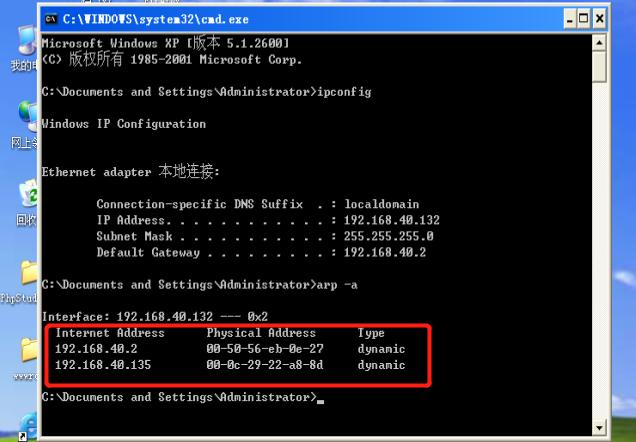

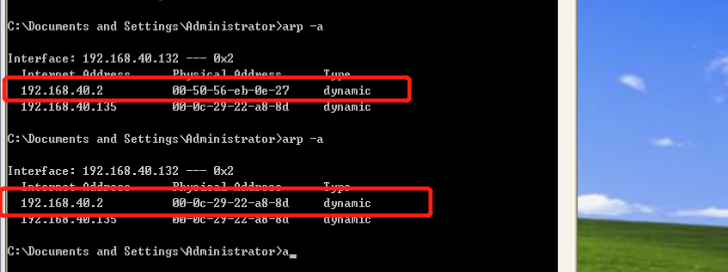

在Win XP中用命令

arp -a查看arp映射表。此时,可以观察到映射表是正常的。

-

在P2P中选择目标主机

192.168.40.132,点击“启动提速”(ARP欺骗)

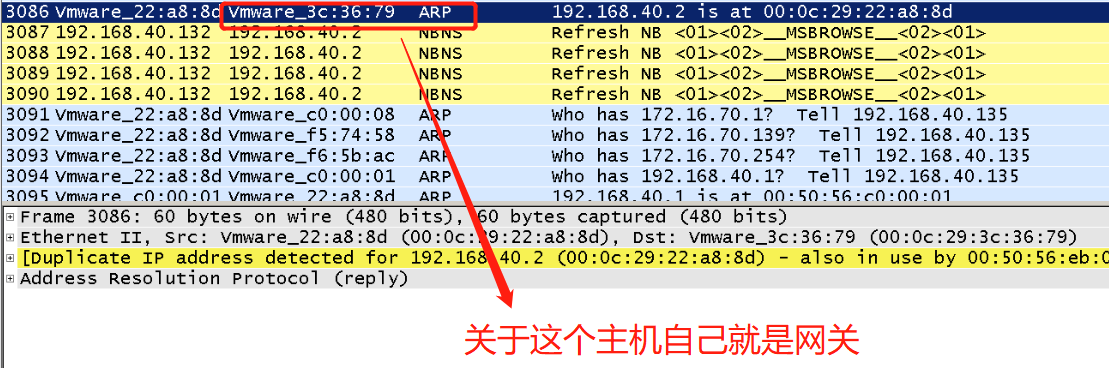

此时,通过wireshark可以抓取到WIN 2003发出的欺骗包(欺骗他人说自己是网关)

然后,在WIN XP上查看arp 映射表,此时会发现网关的MAC地址发生了变化,不再是原先的MAC地址,而是变成了Win 2003的MAC地址

-

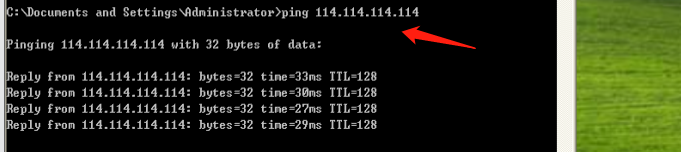

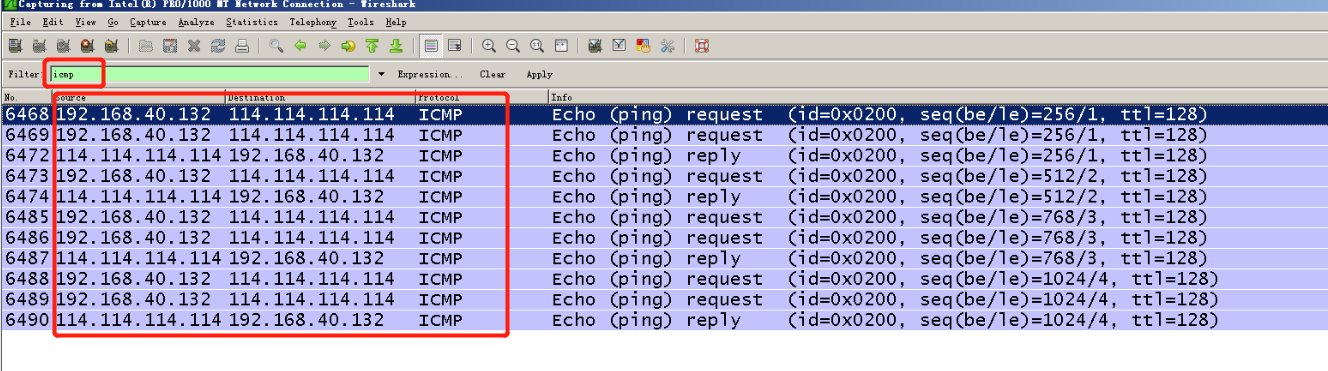

测试Win XP上访问互联网的流量是否会被Win 2003拦截

1)在Win XP上访问互联网上地址114.114.114.114

2)在Win 2003中的wireshark中采用icmp 协议过滤数据流,看是否能抓取到WIN XP访问互联网的数据流量

从这里可以看出,Win 2003已经完全截取了WIN XP访问互联网的流量

-

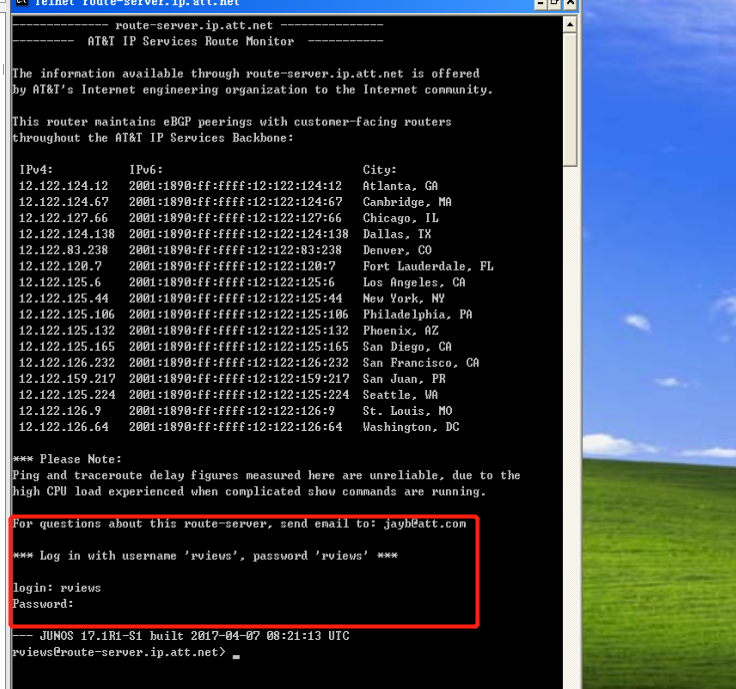

在Win 2003上窃取Win XP的上网账号密码

1)这里以Win XP访问互联网路由器为例telnet route-server.ip.att.net

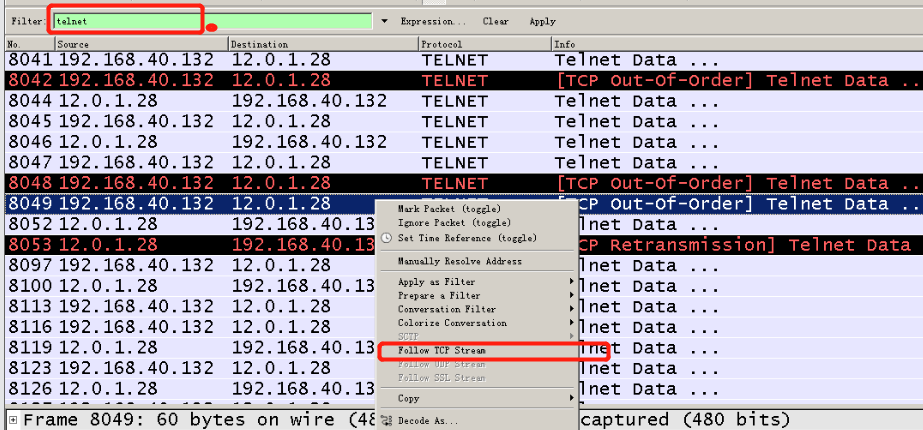

2)在wireshark中过滤telnet 协议数据,并采用“

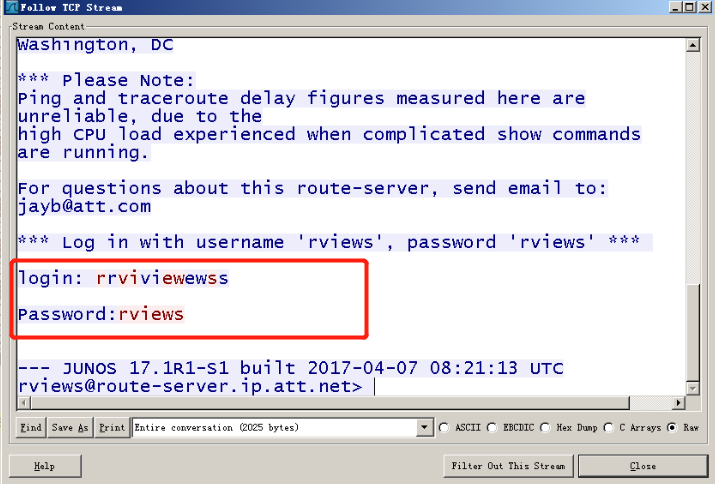

follow TCP stream”功能

此时,能够发现,在WIN 2003上已经能够看到WIN XP上访问互联网的账号和密码信息。

-

如果你已经解决了该问题, 非常希望你能够分享一下解决方案, 写成博客, 将相关链接放在评论区, 以帮助更多的人 ^-^解决 无用评论 打赏 举报- 这篇博客: 基于P2P终结者的ARP攻击实践(截取数据&获取上网账号密码)中的 3、实验流程 部分也许能够解决你的问题, 你可以仔细阅读以下内容或者直接跳转源博客中阅读:

悬赏问题

- ¥20 delta降尺度方法,未来数据怎么降尺度

- ¥15 c# 使用NPOI快速将datatable数据导入excel中指定sheet,要求快速高效

- ¥15 高德地图点聚合中Marker的位置无法实时更新

- ¥15 DIFY API Endpoint 问题。

- ¥20 sub地址DHCP问题

- ¥15 delta降尺度计算的一些细节,有偿

- ¥15 Arduino红外遥控代码有问题

- ¥15 数值计算离散正交多项式

- ¥30 数值计算均差系数编程

- ¥15 redis-full-check比较 两个集群的数据出错