这几天在学习pwn,在调试一些交互程序的时候,需要输入信息,可是无法在调试过程中输入内存地址,无法观察输入字符串是否覆盖到了栈地址(比如在测试栈溢出的到时候,利用python可以python -c "print 'A'*123 +‘\x12\x12\x12.......’")

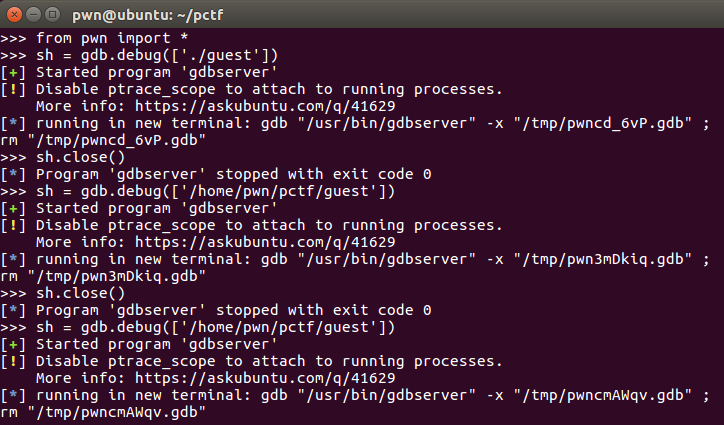

因此想进行远程调试,从网上找到pwntools,其中pwnlib.gdb的gdb.debug可以用来远程调试,就是用gdb.debug()可以开启一个gdbserver,可是没有成功...求各路大神解答。如下图:

用gdb.debug打开程序,开启一个gdbserver

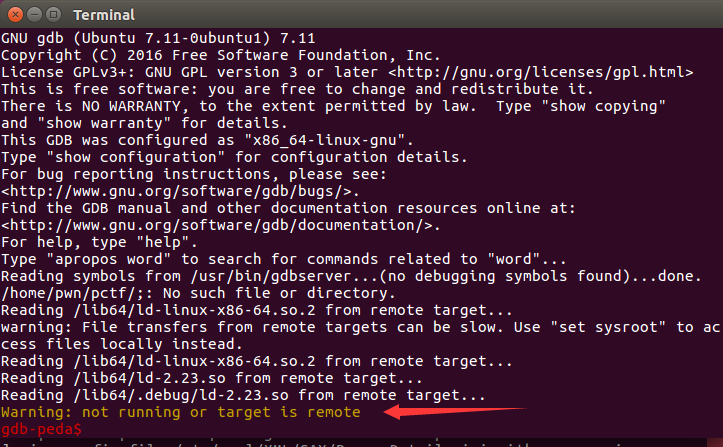

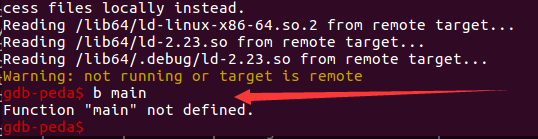

在gdbserver中看到这句提示,不知道什么意思

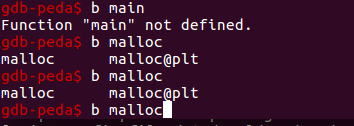

没有找到main函数,无法下断点

TAB键找到的时malloc,说明程序没有停到正常入口处,为何?