1条回答 默认 最新

关注

关注分析思路:

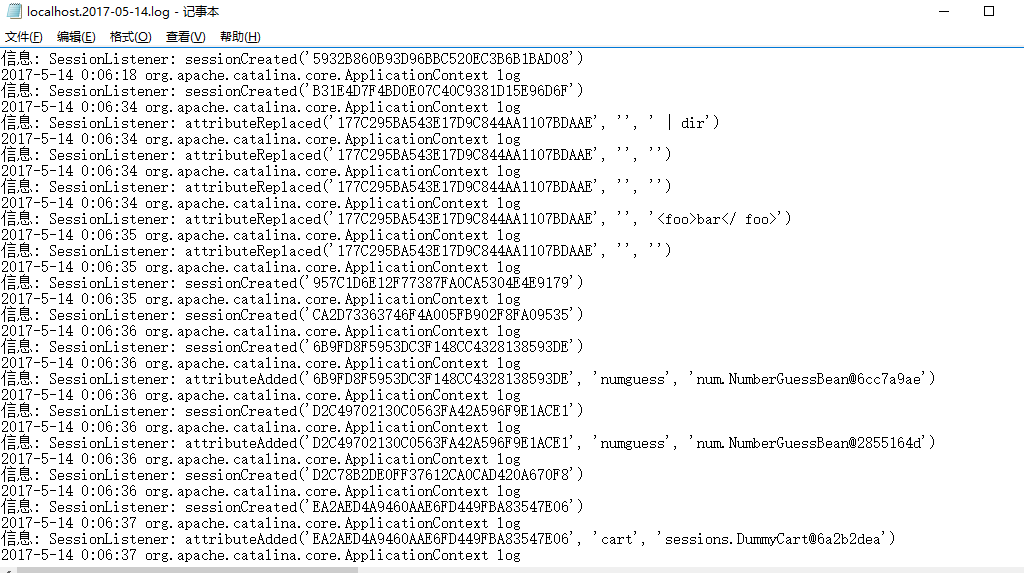

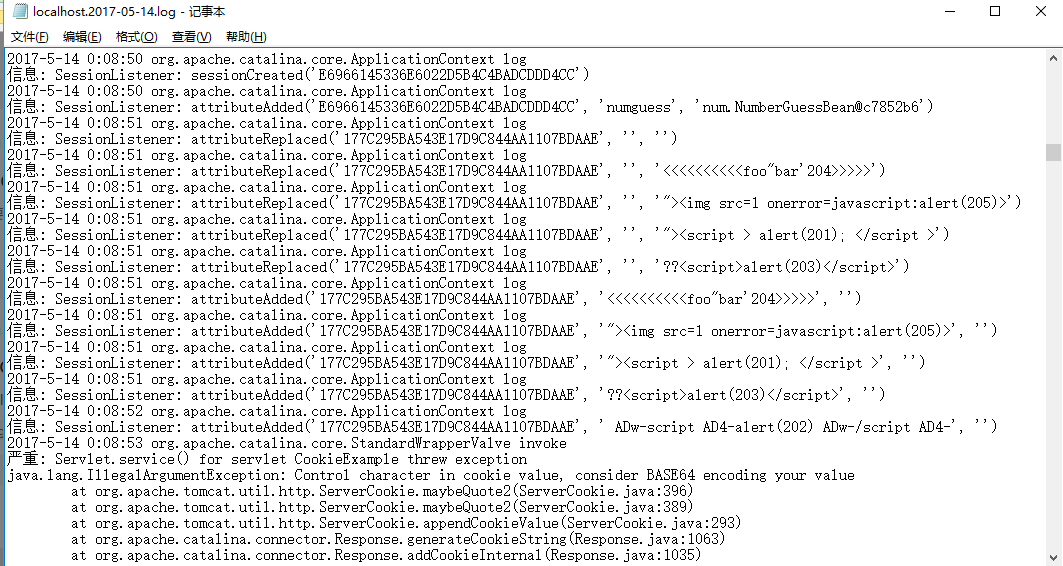

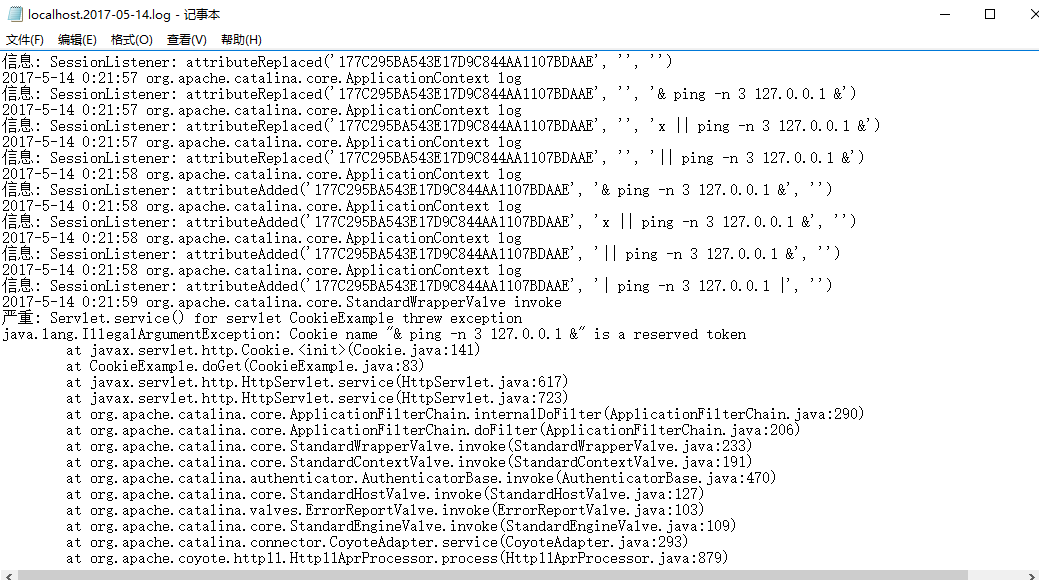

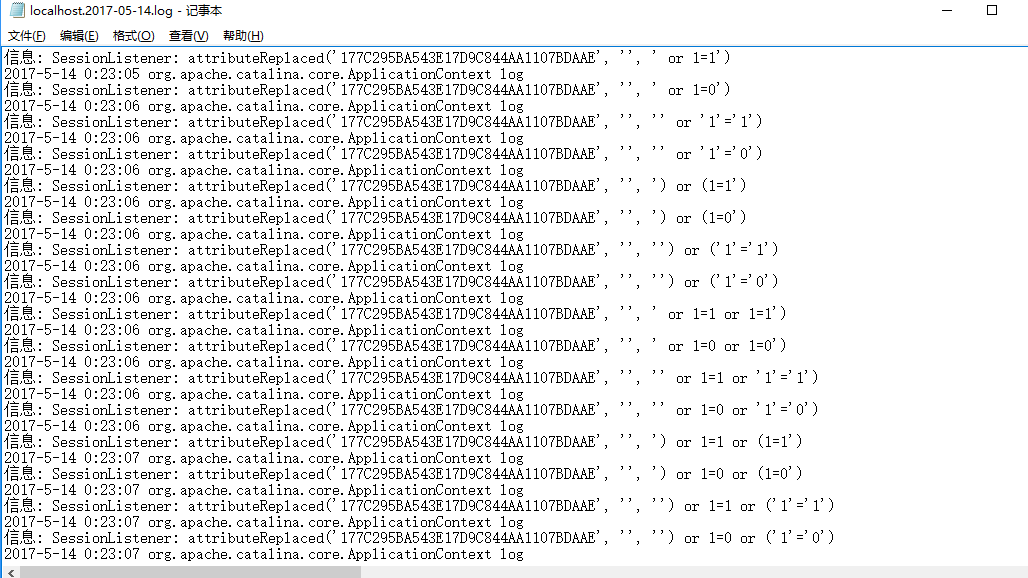

检查日志:分析服务器的访问日志、系统日志和应用程序日志,查找异常或可疑的活动。

特别关注是否有不正常的登录尝试、频繁的访问、或者其他异常请求。

扫描漏洞:使用漏洞扫描工具检查服务器和应用程序是否存在已知漏洞。

定期进行安全扫描,确保及时发现并修复潜在的漏洞。

检查文件完整性:检查关键系统文件和应用程序文件的完整性,确保它们没有被篡改。

使用合适的工具计算文件的哈希值,与原始值进行比对。

审查网络流量:分析服务器的网络流量,检测是否有异常的数据传输。

使用网络监控工具查看连接情况,找出可能的异常连接。

安全漏洞补丁:确保服务器和相关软件的所有安全更新和补丁都已经安装。

及时更新系统和应用程序,关闭不必要的服务。

应对方法:

隔离服务器:立即隔离受到攻击的服务器,阻止攻击者继续入侵其他系统。

断开服务器与网络的连接,确保不再受到攻击。

修改密码和密钥:更改受影响的用户密码和系统密钥。

检查并更新所有相关的认证信息。

清理恶意代码:找出并删除黑客可能植入的恶意代码。

恢复受感染文件的原始版本,确保系统的完整性。

恢复备份:如果有备份,使用干净的备份来还原受感染的系统。

确保备份是最新的,且没有被攻击者篡改。

加强安全策略:加强防火墙设置,限制不必要的网络访问。

确保及时更新并使用最新的安全策略。

报告和监控:向安全团队、管理层和相关方报告安全事件。

设置实时监控,以便及时检测未来的攻击行为。评论 打赏 举报解决 1无用

悬赏问题

- ¥15 metadata提取的PDF元数据,如何转换为一个Excel

- ¥15 关于arduino编程toCharArray()函数的使用

- ¥100 vc++混合CEF采用CLR方式编译报错

- ¥15 coze 的插件输入飞书多维表格 app_token 后一直显示错误,如何解决?

- ¥15 vite+vue3+plyr播放本地public文件夹下视频无法加载

- ¥15 c#逐行读取txt文本,但是每一行里面数据之间空格数量不同

- ¥50 如何openEuler 22.03上安装配置drbd

- ¥20 ING91680C BLE5.3 芯片怎么实现串口收发数据

- ¥15 无线连接树莓派,无法执行update,如何解决?(相关搜索:软件下载)

- ¥15 Windows11, backspace, enter, space键失灵