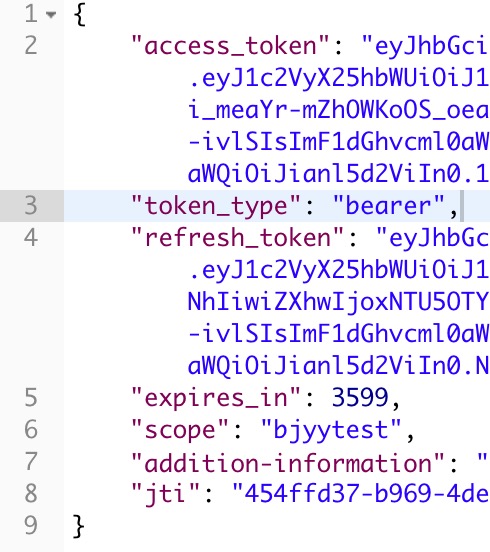

现在,调用/oauth/token,返回:

我想,返回自定义的数据如:

{

"code":0,

"msg":"no message",

"result":{

"jwt":"opooj90kkkllj"

}

}

求教,如何实现,尝试了用springmvc的拦截器处理,发现拦截器不起作用。

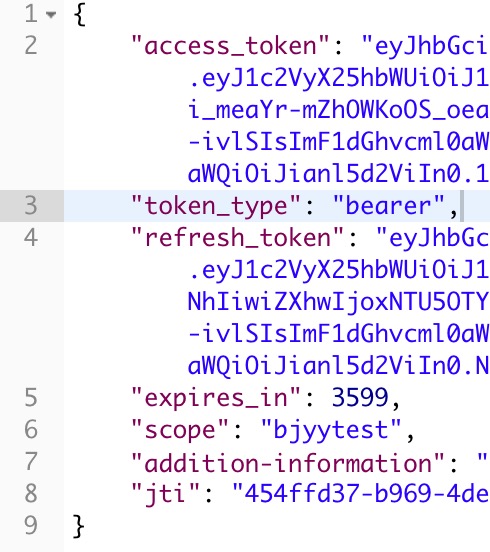

现在,调用/oauth/token,返回:

我想,返回自定义的数据如:

{

"code":0,

"msg":"no message",

"result":{

"jwt":"opooj90kkkllj"

}

}

求教,如何实现,尝试了用springmvc的拦截器处理,发现拦截器不起作用。