一个ELF文件逆向分析问题

1、准备一台Android root后的设备,CrackMe1是一个ELF可执行文件,可在Android中独立执行

2、通过adb(Android SDK中默认带有adb工具)将CrackMe1 push到远程Android设备中,建议放在/data/local/tmp目录下

3、打开adb shell,执行su命令进入root权限的shell,使用“chmod 777 /data/local/tmp/CrackMe1”命令给予CrackMe1可执行权限

4、在shell中执行CrackMe1程序,提示"Input Your Answer"

5、输入正确字符串,回车,如果程序输出"True Answer"则表示通过,输出"Wrong Answer"则表示失败

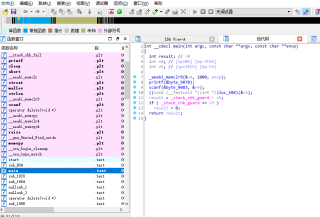

IDA 反编译结果:

在main函数中看不到有关字符串验证的信息,不知道该如何下手

文件的下载地址:

链接:https://pan.baidu.com/s/1Tfbtk792UgYLj9XxUmb8yg?pwd=49ff

提取码:49ff