快手 web mobile端 56位 __NS_sig3 算法

https://c.kuaishou.com/rest/wd/feed/profile

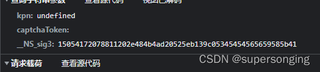

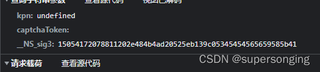

__NS_sig3=15054172078811202e484b4ad20525eb139c05345454565659585b41

快手 web mobile端 56位 __NS_sig3 算法

https://c.kuaishou.com/rest/wd/feed/profile

__NS_sig3=15054172078811202e484b4ad20525eb139c05345454565659585b41

关注

关注引自免费微信小程序:皆我百晓生

看起来你想要了解 "__NS_sig3" 这个哈希值是如何计算出来的,以及如何在Web或移动应用中重现这个过程。通常情况下,这样的签名是为了验证请求的真实性,并且可能涉及到多个步骤,包括加密、哈希和拼接不同的参数。

根据提供的信息,我们可以推测这个签名可能包含时间戳(timestamp)和其他一些变量,比如可能的密钥(key)。然而,没有具体的算法描述,我们只能猜测并尝试一种常见的方法,例如HMAC-SHA256。

下面是一个简单的JavaScript示例,展示了如何使用一个假定的密钥生成类似的签名。注意,这只是一个猜测的实现,实际的算法可能完全不同,而且可能会有额外的安全措施和复杂的处理步骤。

function calculateNSSig3(timestamp, key) {

const data = `${timestamp}kpn:undefined captchaToken:`; // 注意:这里缺少了其他可能的参数,你需要根据实际情况添加

const hashData = `${data}${key}`;

const crypto = require('crypto');

const hmac = crypto.createHmac('sha256', key);

hmac.update(hashData);

const hash = hmac.digest('hex');

return hash;

}

// 假设你知道密钥(在实际应用中,这通常是保密的)

const key = 'your_secret_key';

// 获取当前时间戳(单位秒)

const timestamp = Math.floor(Date.now() / 1000);

// 计算签名

const nsSig3 = calculateNSSig3(timestamp, key);

console.log(`__NS_sig3: ${nsSig3}`);

这段代码首先构造了一个字符串,包含了时间戳和已知的部分参数,然后使用给定的密钥进行HMAC-SHA256哈希运算。结果是一个128位的十六进制字符串,与你提供的__NS_sig3格式相似。

如果你能提供更多的上下文信息,比如确认签名是否基于特定的哈希函数,或者提供了额外的参数,我可以更精确地帮助你。但是请注意,实际的签名算法可能是高度机密的,因此可能无法得到确切的实现细节。如果你是快手开发者并且需要官方的帮助,建议直接联系快手的开发支持团队获取准确的信息。