bash

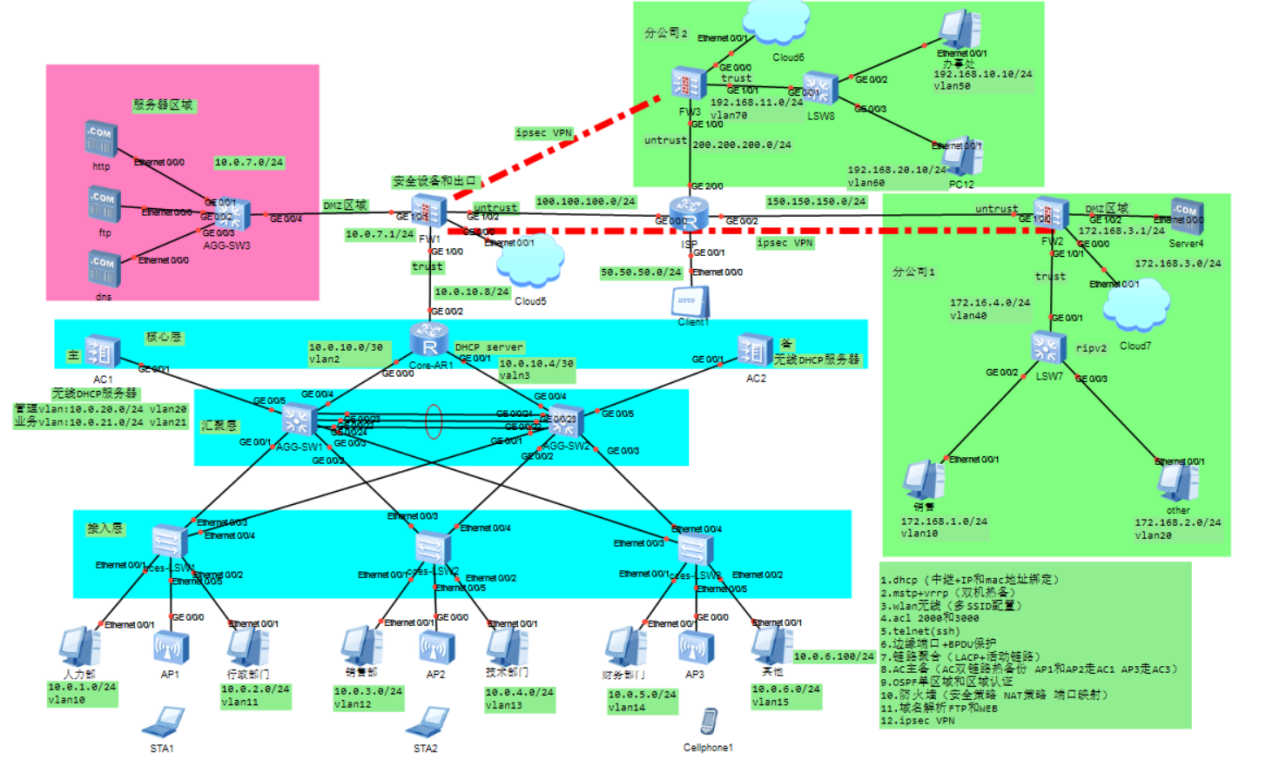

防火墙配置:

8. 配置FW1(出口防火墙)

账号:admin

密码:Admin@1234

接口与安全区域划分

u t m

Sys

int g1/0/1

ip address 10.0.7.1 24 # 设置g1/0/1的IP地址和子网掩码(属于DMZ区域,半可信网络)

int g1/0/0

ip address 10.0.10.10 30 #(连接核心路由器,属于Trust区域,内部可信网络)

int g1/0/2

ip address 100.100.100.1 24 #(连接公网,属于Untrust区域,不可信网络)

##将接口加入对应安全区域,实现网络分层隔离(Trust→内部办公网,DMZ→服务器区,Untrust→公网)。

##安全区域优先级:Trust > DMZ > Untrust,流量默认拒绝跨区访问,需通过安全策略放行。

firewall zone trust # 进入trust区域配置

add interface GigabitEthernet 1/0/0 # 将接口g1/0/0加入trust区域

firewall zone dmz # 将接口g1/0/1加入dmz区域

add interface GigabitEthernet 1/0/1 # 将接口g1/0/1加入dmz区域

firewall zone untrust # 进入untrust区域配置

add interface GigabitEthernet 1/0/2 # 将接口g1/0/2加入untrust区域

配置安全策略

通过安全策略控制跨区域流量,确保仅允许的业务流量通过(如内网访问公网、公网访问服务器),拒绝非法入侵。

security-policy # 进入安全策略配置

rule name trust-untrust # 创建名为trust-untrust的安全策略规则

source-zone trust # 源区域为trust

destination-zone untrust # 目的区域为untrust

act permit # 动作允许通过

Q

rule name untrust-dmz # 创建名为untrust-dmz的安全策略规则

source-zone untrust # 源区域为untrust

destination-zone dmz # 目的区域为dmz

act permit # 动作允许通过

Q

NAT 策略(地址转换)

解决公网 IP 不足问题,隐藏内网真实 IP,提升安全性。

创建地址池

nat address-group 1 # 创建NAT地址池1

section 100.100.100.2 100.100.100.5 # 设置地址池范围为100.100.100.2 - 100.100.100.5

Q

nat-policy # 进入NAT策略配置

rule name internet # 创建名为internet的NAT策略规则

source-zone trust # 源区域为trust

destination-zone untrust # 目的区域为untrust

act source-nat address-group 1 # 动作是源NAT,使用地址池1

配置OSPF

通过动态路由(OSPF)和静态路由,确保内外网路由可达,形成完整路由表。

ospf 1 router-id 6.6.6.6 # 启用OSPF进程1并设置路由器ID为6.6.6.6

ar 0 # 进入区域0

authentication-mode md5 1 cipher huawei # 设置认证模式为MD5,密码为huawei

network 10.0.7.0 0.0.0.255 # 宣告10.0.7.0/24网络

network 10.0.10.8 0.0.0.3 # 宣告10.0.10.8/30网络

q

default-route-advertise # 宣告默认路由

Q

静态路由

ip route-static 0.0.0.0 0 100.100.100.100 # 设置静态默认路由,下一跳为100.100.100.100

配置端口映射

允许公网用户通过特定端口访问内网服务器,实现对外服务发布(如 Web 网站、FTP 文件共享)。

nat server 1 protocol tcp global 100.100.100.1 80 inside 10.0.7.254 80 # 将公网100.100.100.1的80端口映射到内网10.0.7.254的80端口

nat server 2 protocol tcp global 100.100.100.1 21 inside 10.0.7.253 21 # 将公网100.100.100.1的21端口映射到内网10.0.7.253的21端口

配置IPSEC

在公网中建立加密隧道,保护总部与分支之间的通信(如 10.0.0.0/16 内网与 172.16.0.0/16、192.168.0.0/16 分支网络),防止数据泄露。

定义ACL筛选加密流量

acl 3000 #创建编号3000的访问控制列表

定义IPsec对等体(分支防火墙),预共享密钥“huawei@123”,指定对端公网IP。

到FW2的IP流量

rule 5 permit ip source 10.0.0.0 0.0.255.255 destination

172.16.0.0 0.0.255.255 #允许源10.0.0.0/16到目的172.16.0.0/16的IP流量

到FW3的IP流量

rule 5 permit ip source 10.0.0.0 0.0.255.255 destinatio

n 192.168.0.0 0.0.255.255 #允许源10.0.0.0/16到目的192.168.0.0/16的IP流量

新建ipsec

security-policy #进入安全策略配置模式

source-zone local #允许local或untrust到local或trust区域的流量

source-zone untrust #设定策略匹配的流量源区域为非信任区

destination-zone local #设定策略匹配的流量目的区域为本地

destination-zone trust #设定策略匹配的流量目的区域为信任区

action permit #满足上述源和目的区域条件的流量,允许通过

Q

rule name untrust-trust #定义一条名为untrust-trust的策略规则

source-zone untrust #该规则中流量的源区域为非信任区

destination-zone trust #该规则中流量的目的区域为信任区

action permit #该规则下,符合源和目的区域条件的流量允许通过

Q

配置安全提案

ipsec proposal 1 #创建IPsec提案1,定义加密等参数

Q

ike proposal 1 #创建IKE提案1,定义IKE协商参数

Q

配置对等体

ike peer FW2 #创建名为FW2的IKE对等体

pre-shared-key huawei@123 #设预共享密钥

remote-address 150.150.150.1 #指定对端IP

ike-proposal 1 #引用IKE提案1

Q

ike peer FW3 #创建名为FW3的IKE对等体

pre-shared-key huawei@123 #设预共享密钥

remote-address 200.200.200.1 #指定对端IP为200.200.200.1

ike-proposal 1 #引用IKE提案1

Q

配置ipsec策略

ipsec policy map1 10 isakmp #创建map1策略,序号10,用IKE协商

security acl 3000 #引用ACL 3000确定保护流量

ike-peer FW2 #引用FW2对等体

proposal 1 #引用IPsec提案1

Q

ipsec policy map1 20 isakmp #类似配置,引用不同ACL和对等体。

应用IPsec策略到接口

security acl 3001 #引用ACL 3001确定保护流量

ike-peer FW3 #引用FW3对等体

proposal 1 #引用IPsec提案1

Q

引用

int g1/0/2 #进入接口GigabitEthernet1/0/2配置模式

ipsec policy map1 #在该接口应用map1策略

Q

NAT策略不转换

nat-policy #进入NAT策略配置模式

rule name ipsec #trust区域到特定网段流量不做NAT转换

source-zone trust # 定义源区域为 trust 区域,表明流量的来源是信任区域

destination-address 192.168.0.0 16 # 指定目标地址范围,这里表示目标地址为 192.168.0.0 到 192.168.255.255 的所有 IP 地址

# 16 代表子网掩码,即 255.255.0.0

destination-address 172.168.0.0 16 # 指定另一个目标地址范围,目标地址为 172.168.0.0 到 172.168.255.255 的所有 IP 地址

act no-nat # 设定动作,当流量从 trust 区域出发,目标地址属于上述两个指定范围时,不进行网络地址转换(NAT)操作

Q

rule move ipsec top #将ipsec规则置顶

Q

查看web端

int g0/0/0 #进入接口GigabitEthernet0/0/0配置模式

ip address 192.168.17.100 24 #配置IP和子网掩码

service-manage all permit #允许所有服务访问

Q

ISP配置

u t m

Sys

sys ISP

int g0/0/0 #进入各接口配置模式

ip address 100.100.100.100 24 #配置相应IP地址

int g0/0/1

ip address 50.50.50.1 24

int g0/0/2

ip add 200.200.200.100 24

Q

9. 配置FW2

划分安全区域,隔离分支内网、服务器区和公网,与总部防火墙 FW1 的区域划分逻辑一致。

admin

Admin@1234

u t m

sys

sys FW2 # 进入名为 FW2 的系统配置模式,可能是一台防火墙设

int g1/0/0 # 进入接口 GigabitEthernet 1/0/0 的配置模式

ip address 150.150.150.1 24 # 为 GigabitEthernet 1/0/0 接口配置 IP 地址为 150.150.150.1,子网掩码为 255.255.255.0

int g1/0/2 # 进入接口 GigabitEthernet 1/0/2 的配置模式

ip address 172.16.3.1 24 # 为 GigabitEthernet 1/0/2 接口配置 IP 地址为 172.16.3.1,子网掩码为 255.255.255.0

int g1/0/1 # 进入接口 GigabitEthernet 1/0/1 的配置模式

ip address 172.16.4.1 24 # 为 GigabitEthernet 1/0/1 接口配置 IP 地址为 172.16.4.1,子网掩码为 255.255.255.0

q

firewall zone trust #将接口加入对应安全区域。

add interface GigabitEthernet 1/0/1

q

firewall zone untrust # 将接口GE1/0/0加入untrust安全区域

add interface GigabitEthernet 1/0/0

q

firewall zone dmz # 将接口GE1/0/2加入dmz安全区域

add interface GigabitEthernet 1/0/2

Q

配置RIP路由

确保分支内部路由可达,并通过默认路由连接公网或总部。

rip 1 #启用RIP进程1

ver 2 #使用RIP版本2

net 172.16.0.0 #宣告172.16.0.0网络

Q

配置静态路由

ip route-static 0.0.0.0 0 150.150.150.100 # 配置默认静态路由,下一跳为150.150.150.100

rip 1 #在RIP进程中发布默认路由

default-route originate

Q

配置安全策略

security-policy #进入安全配置模式

rule name trust-untrust #允许trust到untrust区域流量。

source-zone trust

destination-zone untrust

action permit

Q

配置NAT策略

security-policy #进入安全配置模式

rule name internet #trust区域到untrust区域的流量进行源地址转换

source-zone trust

destination-zone untrust

act source-nat easy-ip

q

security-policy

rule name trust-dmz #trust区域到dmz区域的流量允许通过

source-zone trust

destination-zone dmz

action permit

Q

配置IPSEC

加密数据流 # 创建访问控制列表(ACL),编号为3000

acl 3000

rule 5 permit ip source 172.16.0.0 0.0.255.255 destination 10

.0.0.0 0.0.255.255 # 在ACL 3000中添加规则5,允许源地址为172.16.0.0/16网段的IP数据包访问目标地址为10.0.0.0/16网段的IP数据包

Q

新建ipsec

security-policy # 进入安全策略配置模式

rule name ipsec # 创建名为“ipsec”的安全策略规则

source-zone local #允许来自本地区域(local)或非信任区域(untrust)的流量

source-zone untrust

destination-zone local # 到达本地区域(local)或信任区域(trust),动作为允许通过

destination-zone trust

action permit

Q

rule name untrust-trust # 创建名为“untrust-trust”的安全策略规则

source-zone untrust #允许来自非信任区域(untrust)的流量到达信任区域(trust)

destination-zone trust

action permit #动作为允许通过

Q

配置对等体

security-policy # 再次进入安全策略配置模式

ike peer FW1 # 创建IKE对等体,名称为“FW1”

pre-shared-key huawei@123 # 设置IKE对等体的预共享密钥为“huawei@123”

remote-address 100.100.100.1 # 设置IKE对等体的对端IP地址为100.100.100.1

ike-proposal 1 # 为IKE对等体指定IKE提议(策略)编号为1

Q

配置ipsec策略

ipsec policy map1 10 isakmp # 创建IPSec策略,名称为“map1”,序列号为10,使用ISAKMP协议

security acl 3000 # 将之前创建的ACL 3000关联到该IPSec策略,用于指定需要保护的数据

ike-peer FW1 # 将IKE对等体“FW1”关联到该IPSec策略

proposal 1 # 为该IPSec策略指定IPSec提议(策略)编号为1

Q

int g1/0/0

ipsec policy map1 # 在接口g1/0/0上应用IPSec策略“map1”

Q

配置NAT策略

nat-policy # 进入NAT策略配置模式

rule name ipsec # 创建名为“ipsec”的NAT策略规则

source-zone trust #对于来自信任区域(trust)且目标地址为10.0.0.0/16网段的流量,动作为不进行NAT转换

destination-address 10.0.0.0 mask 255.255.0.0

action no-nat

Q

rule move ipsec top # 将名为“ipsec”的NAT策略规则移动到策略列表的顶部

Q

查看web端

int g0/0/0

ip address 192.168.17.101 24 # 为接口g0/0/0配置IP地址为192.168.17.101,子网掩码为255.255.255.0

service-manage all permit # 允许通过该接口进行所有服务管理操作(例如Web访问等)

Q

10. 配置FW3

u t m

sys

sys FW3

int g1/0/1

ip address 192.168.10.1 24 # 配置接口GE1/0/1的IP地址

q

dhcp enable # 启用DHCP服务

int g1/0/1

dhcp select interface # 配置接口GE1/0/1为DHCP接口模式

int g1/0/0

ip address 200.200.200.1 24

Q

dhcp enable

int g1/0/1

ip add 192.168.11.1 24

dhcp select interface

Q

int g1/0/0

ip address 200.200.200.1 24

Q

划分安全策略

firewall zone trust

add interface GigabitEthernet 1/0/1 # 将接口GE1/0/1加入trust安全区域

firewall zone untrust

add interface GigabitEthernet 1/0/0 # 将接口GE1/0/0加入untrust安全区域

配置安全策略

security-policy

rule name trust-untrust 允许trust区域到untrust区域的流量通过

source-zone trust

destination-zone untrust

action permit

Q

配置NAT策略

security-policy

rule name trust-untrust #trust区域到untrust区域的流量进行源地址转换

source-zone trust

destination-zone untrust

act source-nat easy-ip #采用easy-ip方式

Q

配置静态路由

ip route-static 0.0.0.0 0 200.200.200.100 #下一跳为200.200.200.100

配置IPSEC

加密数据流

acl 3001

rule 5 permit ip source 192.168.0.0 0.0.255.255 destination

10.0.0.0 0.0.255.255

Q

新建ipsec

security-policy

rule name ipsec

source-zone local

source-zone untrust

destination-zone local

destination-zone trust

action permit

Q

rule name untrust-trust

source-zone untrust

destination-zone trust

action permit

Q

配置ipsec安全提案

security-policy

rule name ipsec

source-zone local

destination-zone trust

action permit

Q

配置对等体

ike peer FW1

pre-shared-key huawei@123

remote-address 100.100.100.1

ike-proposal 1

Q

配置ipsec策略

security-policy

ipsec policy map1 10 isakmp

security acl 3001

ike-peer FW1

proposal 1

Q

int g1/0/0

ipsec policy map1

Q

配置NAT策略

nat-policy

rule name ipsec

source-zone trust

destination-address 10.0.0.0 mask 255.255.0.0

action no-nat

Q

rule move ipsec top

Q

查看web端

int g0/0/0

ip address 192.168.17.102 24

service-manage all permit

帮我解释一下这些在干吗什么也不知道,可以帮我解释吗?。