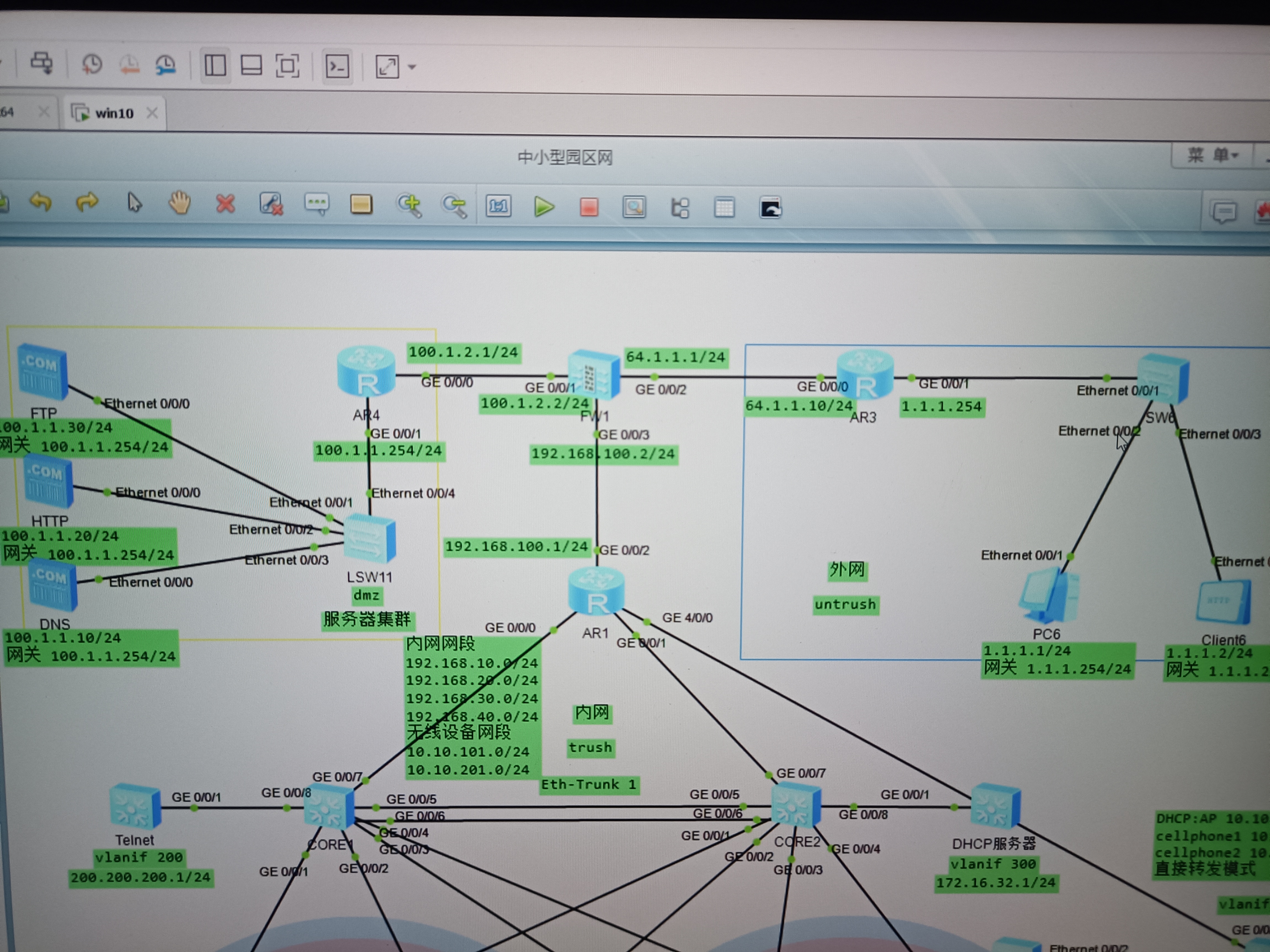

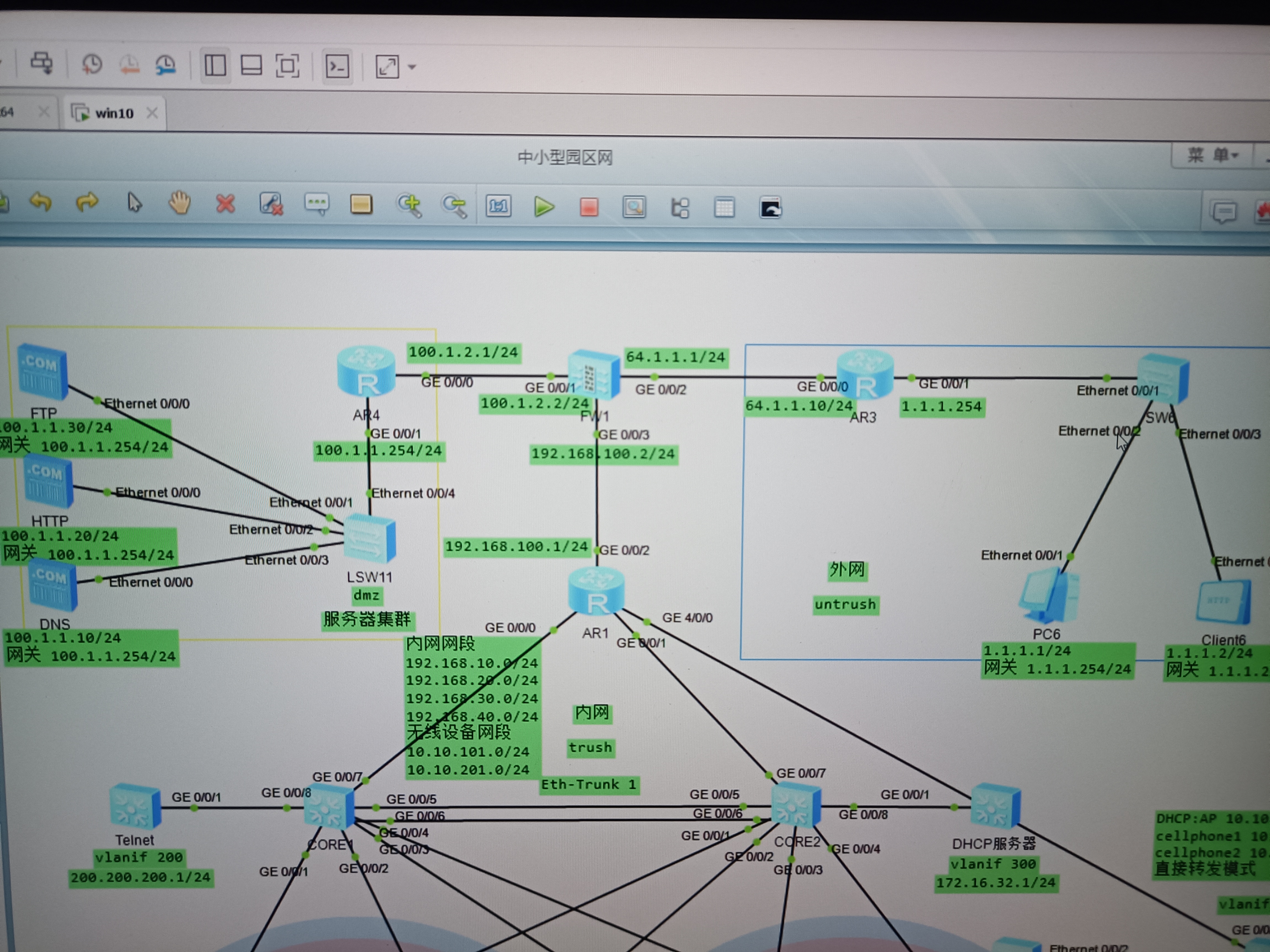

华为ensp防火墙5500,如何配置安全策略和nat策略,需求如下:

1.内网用户

可以访问外网和DMZ内服务器

2.外网可以访问DMZ内服务器

3.内网和外网不能访问内网用户

华为ensp防火墙5500,如何配置安全策略和nat策略,需求如下:

1.内网用户

可以访问外网和DMZ内服务器

2.外网可以访问DMZ内服务器

3.内网和外网不能访问内网用户

晚上好🌙🌙🌙

本答案参考通义千问

根据你的需求,以下是华为ENSP防火墙5500的配置步骤,包括安全策略和NAT策略的配置。我们将通过有序列表逐步说明解决方案。

首先,确保防火墙的接口已正确配置,并划分到不同的安全区域。

Trust区域。Untrust区域。DMZ区域。# 配置接口IP地址

interface GigabitEthernet 0/0/1

ip address 192.168.1.1 255.255.255.0

quit

interface GigabitEthernet 0/0/2

ip address 202.96.134.100 255.255.255.0

quit

interface GigabitEthernet 0/0/3

ip address 10.1.1.1 255.255.255.0

quit

# 配置安全区域

firewall zone trust

add interface GigabitEthernet 0/0/1

quit

firewall zone untrust

add interface GigabitEthernet 0/0/2

quit

firewall zone dmz

add interface GigabitEthernet 0/0/3

quit

接下来,配置安全策略以满足需求。

内网用户可以访问外网和DMZ内服务器:

Trust区域到Untrust区域的流量。Trust区域到DMZ区域的流量。外网可以访问DMZ内服务器:

Untrust区域到DMZ区域的流量。内网和外网不能访问内网用户:

Untrust区域到Trust区域的流量。DMZ区域到Trust区域的流量。# 安全策略配置

security-policy

rule name allow_trust_to_untrust

source-zone trust

destination-zone untrust

action permit

quit

rule name allow_trust_to_dmz

source-zone trust

destination-zone dmz

action permit

quit

rule name allow_untrust_to_dmz

source-zone untrust

destination-zone dmz

action permit

quit

rule name deny_untrust_to_trust

source-zone untrust

destination-zone trust

action deny

quit

rule name deny_dmz_to_trust

source-zone dmz

destination-zone trust

action deny

quit

quit

为了实现内网用户访问外网的需求,需要配置源NAT。

# 配置源NAT

nat address-group 1

mode pat

section 0 202.96.134.100 202.96.134.100

quit

nat-policy

rule name nat_for_trust

source-zone trust

source-address 192.168.1.0 mask 255.255.255.0

destination-zone untrust

action nat address-group 1

quit

quit

完成上述配置后,可以通过以下命令验证配置是否生效:

display security-policy rule all

display nat policy

ping -a 202.96.134.100 202.168.1.1

通过以上配置,可以满足以下需求:

重点配置回顾:

如果还有其他问题,请随时补充说明!