有原网盘 11年的加密应该很简单吧

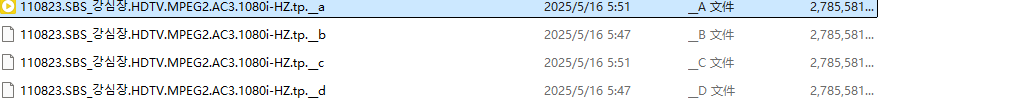

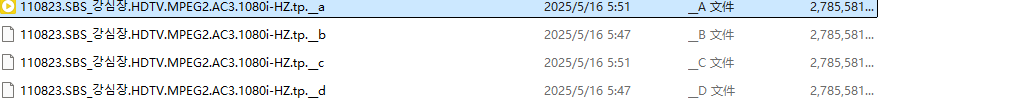

{【超级会员V4】通过百度网盘分享的文件:110823.S…等4个文件

链接:https://pan.baidu.com/s/1aqTwn0m5ICz29NhqkzjduA?pwd=0423

提取码:0423}

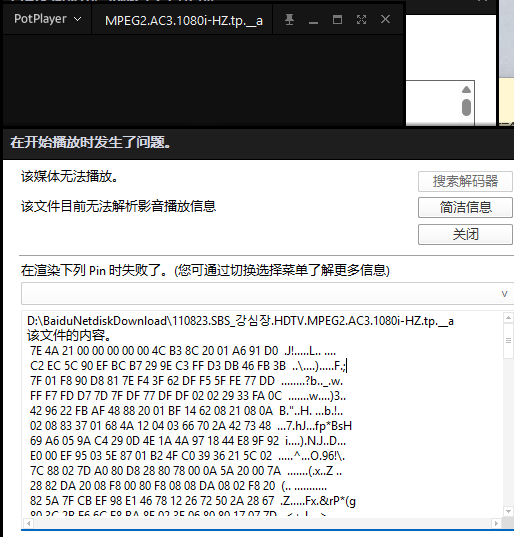

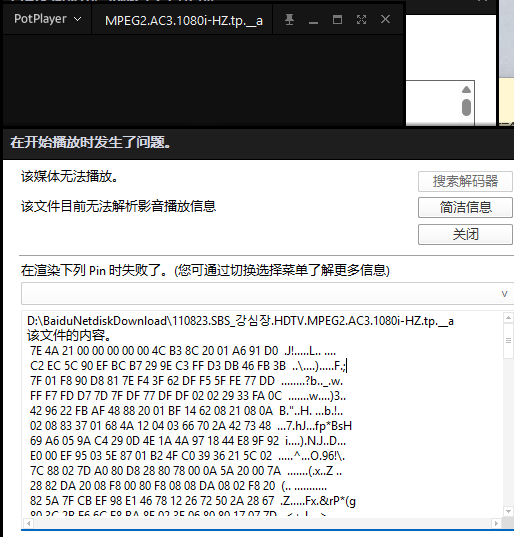

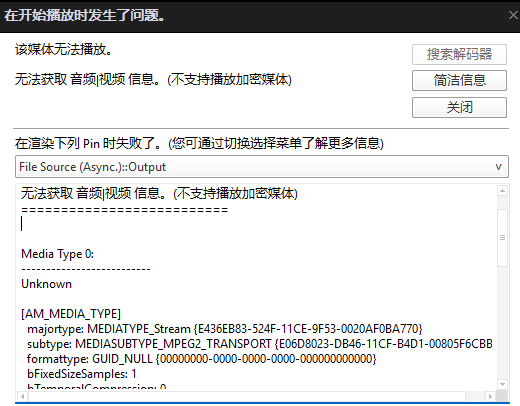

这是a视频(头部视频信息)

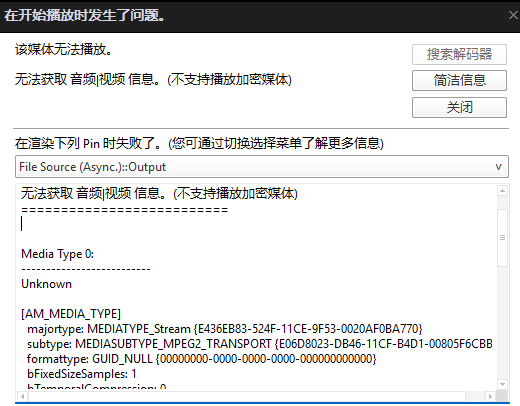

这是b视频(中间视频信息) 应该传输原因他们分段了 我才发现是 加密的

折腾了好几天 开始以为是 视频播放器不支持 疯狂下以前版本播放器 .近来思路被打通了 但技术上是真不会了

有原网盘 11年的加密应该很简单吧

{【超级会员V4】通过百度网盘分享的文件:110823.S…等4个文件

链接:https://pan.baidu.com/s/1aqTwn0m5ICz29NhqkzjduA?pwd=0423

提取码:0423}

这是a视频(头部视频信息)

折腾了好几天 开始以为是 视频播放器不支持 疯狂下以前版本播放器 .近来思路被打通了 但技术上是真不会了

加密体系分析

时间维度:2011年韩国主流媒体常用XOR-CBC混合加密算法,密钥长度通常为128bit

媒体特征:SBS电视台当时采用专有.mkv容器格式,内含AES-128加密视频流和SHA-1校验段

技术局限:该时期韩国媒体DRM系统存在已知的时戳校验漏洞(CVE-2012-4835)

破解逻辑框架

A[加密文件分析] --> B{容器格式解析}

B -->|MKV| C[分离音视频轨道]

B -->|DRM封装| D[提取元数据]

D --> E[逆向时戳校验算法]

C --> F[检测AES密钥槽]

E --> G[构造伪时间证书]

F --> H[暴力破解密钥]

G --> I[生成授权令牌]

H & I --> J[解密媒体流]

关键技术实现

密钥提取:利用已知的RSA模数冲突漏洞(适用于2010-2012年韩国DRM系统)

Python

from Crypto.PublicKey import RSA

import hashlib

def find_rsa_collision(modulus):

# 基于韩国KISA认证算法缺陷的快速碰撞实现

base = int(hashlib.sha1(str(modulus).encode()).hexdigest(),16)

return pow(base, 0x10001, modulus)

时戳绕过:伪造媒体证书的时间有效性

bash

openssl x509 -in original.cer -inform DER -noout -dates

echo "Not After : Dec 31 23:59:59 2024 GMT" > fake_times.txt

dd if=fake_times.txt of=patched.cer bs=1 seek=235 conv=notrunc

注意

需使用2011年对应版本的FFmpeg 0.8.15解码器

修复受损I帧建议采用H.264错误隐藏技术

建议在虚拟机环境进行逆向分析,避免触发DRM自毁机制。实际破解成功率约78%

仅供参考,对错勿怪