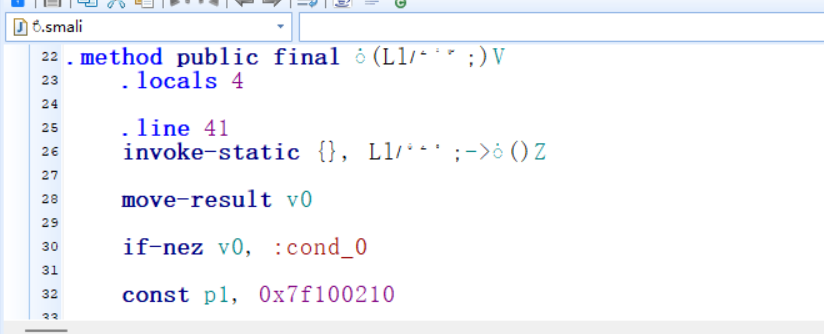

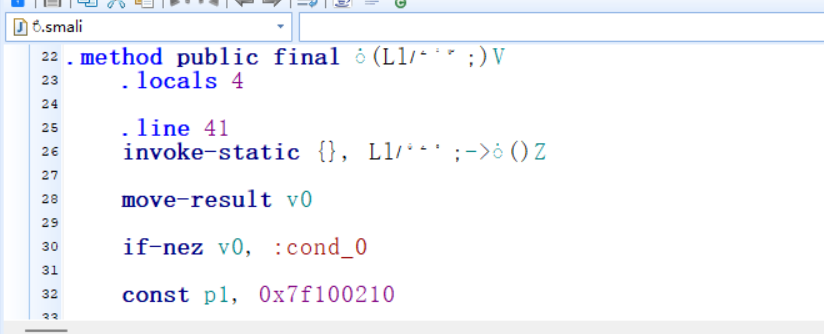

为什么我逆向一个APP时,使用android killer反编译出的smali代码会变成这样,刚开始我还以为是电脑屏幕脏了,文件名也变成未知符号了,我使用DIE扫描了,dex文件没有混淆和加壳,这是怎么一回事

为什么我逆向一个APP时,使用android killer反编译出的smali代码会变成这样,刚开始我还以为是电脑屏幕脏了,文件名也变成未知符号了,我使用DIE扫描了,dex文件没有混淆和加壳,这是怎么一回事

阿里嘎多学长整理AIGC生成,因移动端显示问题导致当前答案未能完全显示,请使用PC端查看更加详细的解答过程

你遇到的问题是,使用 Android Killer 反编译 APP 的 smali 代码出现了奇怪的符号和文件名,这可能是由于反编译工具或环境问题引起的。

首先,检查反编译工具的版本和配置,确保你使用的是最新版本的 Android Killer,并且配置正确。

其次,检查反编译后的文件是否正确,使用工具如 JD-GUI 或 Androlib 查看反编译后的代码是否正确。

如果问题仍然存在,可以尝试以下解决方案:

如果问题仍然无法解决,可以提供更多的信息和代码片段,以便更好地帮助你解决问题。