下午好🌅🌅🌅

本答案参考通义千问

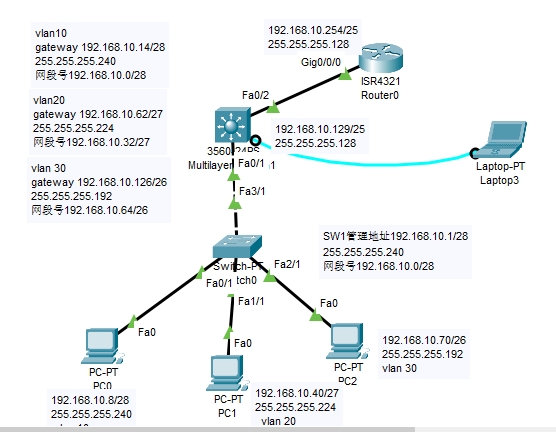

在思科三层交换机中,若一个物理接口需要承载多个VLAN的流量(即实现“多VLAN通过单一接口”),通常的做法是将该接口配置为 Trunk端口。这样,该端口可以携带多个VLAN的数据帧,并且能够与连接的二层交换机(如SW1)进行通信。

✅ 问题分析

你提到的问题是:

- 三层交换机 SW0 的某个接口(如

fa0/1)需要同时处理 VLAN10、VLAN20、VLAN30 的流量; - 但每个物理接口只能属于一个 VLAN(默认情况下);

- 所以必须将该接口配置为 Trunk 模式,并允许这些 VLAN 通过。

🔧 解决方案

1. 配置三层交换机 SW0 的 Trunk 接口

步骤如下:

enable

configure terminal

interface FastEthernet0/1

switchport mode trunk **(将接口设为 Trunk 模式)**

switchport trunk allowed vlan 10,20,30 **(允许 VLAN10、20、30 通过)**

no shutdown

注意: 如果你使用的是较新的 IOS 版本(如 Catalyst 3560 或更高版本),还可以使用以下命令简化配置:

switchport trunk encapsulation dot1q

2. 在三层交换机上创建 Vlan 接口(SVI)

你需要为每个 VLAN 创建一个逻辑接口(SVI),并分配 IP 地址作为网关。

interface Vlan10

ip address 192.168.10.14 255.255.255.240

no shutdown

interface Vlan20

ip address 192.168.10.62 255.255.255.224

no shutdown

interface Vlan30

ip address 192.168.10.126 255.255.255.192

no shutdown

3. 配置 Fa0/2 接口(连接 Router0)

interface FastEthernet0/2

no switchport

ip address 192.168.10.1 255.255.255.248

no shutdown

4. 配置 ACL 限制 VLAN 之间的通信

你可以使用扩展 ACL 来阻止 VLAN10、VLAN20、VLAN30 之间的通信,但允许其他流量(如与 Router0 的通信)。

示例 ACL 配置:

access-list 100 deny ip 192.168.10.0 0.0.0.15 192.168.10.32 0.0.0.31 **(阻断 VLAN10 到 VLAN20)**

access-list 100 deny ip 192.168.10.0 0.0.0.15 192.168.10.64 0.0.0.63 **(阻断 VLAN10 到 VLAN30)**

access-list 100 deny ip 192.168.10.32 0.0.0.31 192.168.10.64 0.0.0.63 **(阻断 VLAN20 到 VLAN30)**

access-list 100 permit ip any any **(允许其他所有流量)**

interface Vlan10

ip access-group 100 in

interface Vlan20

ip access-group 100 in

interface Vlan30

ip access-group 100 in

说明: 上述 ACL 是基于 IP 网段来限制 VLAN 之间通信的,可以根据实际网络情况调整。

📌 总结

以下是关键步骤的总结:

- 将三层交换机连接二层交换机的接口设置为 Trunk 模式,并允许相关 VLAN 通过。

- 为每个 VLAN 创建 SVI 并配置网关地址。

- 配置 Fa0/2 接口为路由接口,连接到路由器。

- 使用 ACL 控制 VLAN 之间的通信,实现安全隔离。

🛠️ 修改后的完整配置示例(适用于 SW0)

enable

configure terminal

! 配置 Trunk 接口

interface FastEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

no shutdown

! 配置 VLAN 接口(SVI)

interface Vlan10

ip address 192.168.10.14 255.255.255.240

no shutdown

interface Vlan20

ip address 192.168.10.62 255.255.255.224

no shutdown

interface Vlan30

ip address 192.168.10.126 255.255.255.192

no shutdown

! 配置连接 Router0 的接口

interface FastEthernet0/2

no switchport

ip address 192.168.10.1 255.255.255.248

no shutdown

! 配置 ACL

access-list 100 deny ip 192.168.10.0 0.0.0.15 192.168.10.32 0.0.0.31

access-list 100 deny ip 192.168.10.0 0.0.0.15 192.168.10.64 0.0.0.63

access-list 100 deny ip 192.168.10.32 0.0.0.31 192.168.10.64 0.0.0.63

access-list 100 permit ip any any

! 应用 ACL 到 VLAN 接口

interface Vlan10

ip access-group 100 in

interface Vlan20

ip access-group 100 in

interface Vlan30

ip access-group 100 in

如果你还有关于 Router0 的配置或 VLAN 间通信问题,也可以继续提问!