下午好🌅🌅🌅

本答案参考通义千问

你提到的 二进制炸弹(Binary Bomb) 实验是计算机导论课程中非常经典的一个实践项目,涉及对汇编代码的理解和逆向分析。下面我将分别针对 phase_5 和 phase_6 的问题进行详细解析,并提供解决方案。

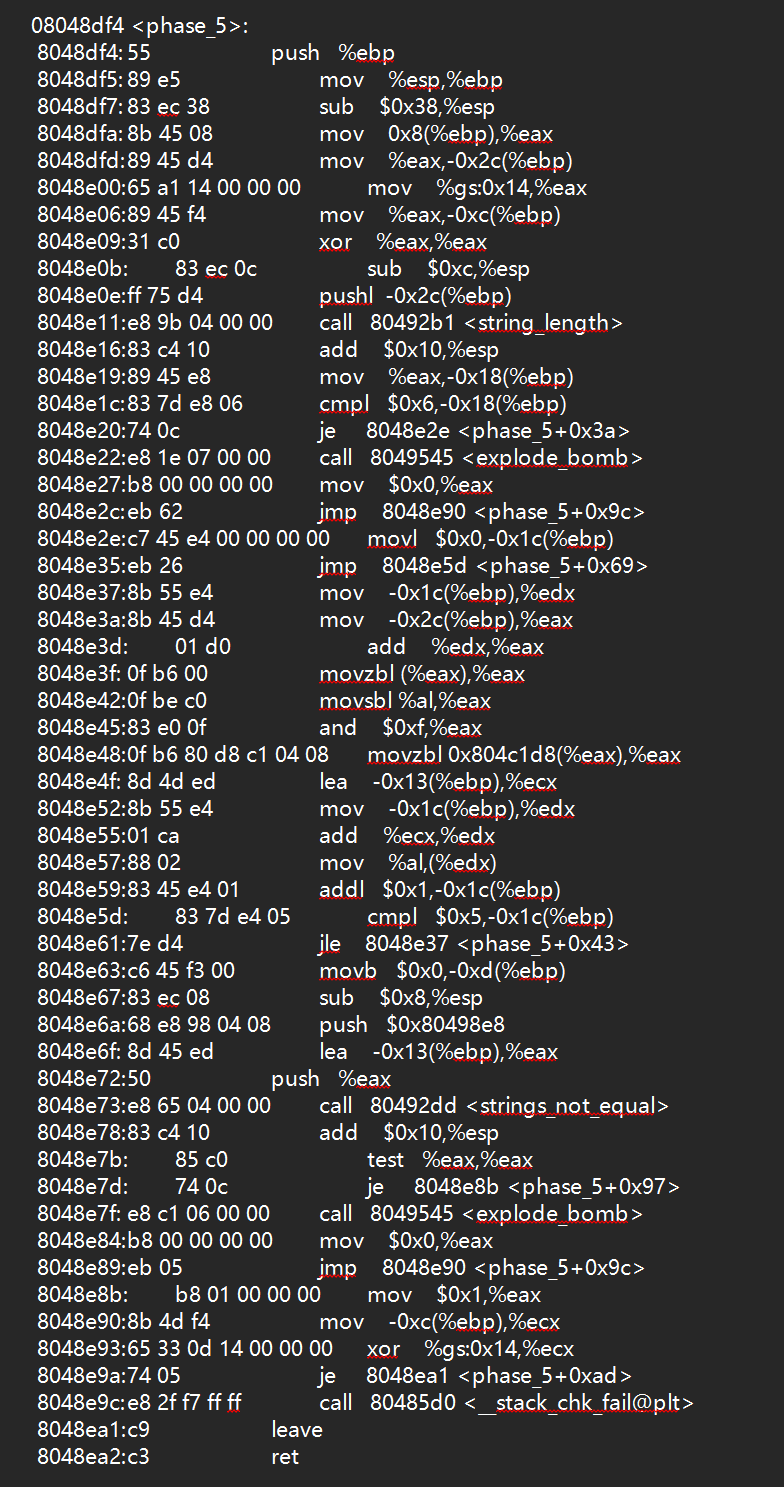

一、phase_5 查表转换逻辑详解

1. 输入格式

- 输入是一个长度为 6 的字符串。

- 每个字符需要被处理:取其 ASCII 码 & 0xF,得到一个 0~15 的索引。

- 使用这个索引从内存地址 0x804c1d8 处的表中查找对应的字符。

2. 表结构

- 表的内容是某个固定值(例如

'a' 到 'p' 或其他字符),具体取决于你的实验环境。 - 你需要通过调试器(如 GDB)查看该地址处的数据,确定每个索引对应的实际字符。

3. 目标字符串

- 转换后的 6 个字符必须与地址 0x80498e8 处的目标字符串相同。

4. 解决方案步骤

第一步:使用 GDB 查看关键地址内容

gdb ./bomb

(gdb) x/16c 0x804c1d8

(gdb) x/s 0x80498e8

这将显示查表和目标字符串的内容。

第二步:编写脚本或手动计算

根据查表结果,找出每个字符对应的索引,然后反推出原始输入字符串。

第三步:验证转换逻辑

例如,假设查表为:

0: 'a'

1: 'b'

...

f: 'p'

那么若目标字符串是 "abcdef",则输入字符串应满足:

- 每个字符的 ASCII 码 & 0xF = 对应的索引。

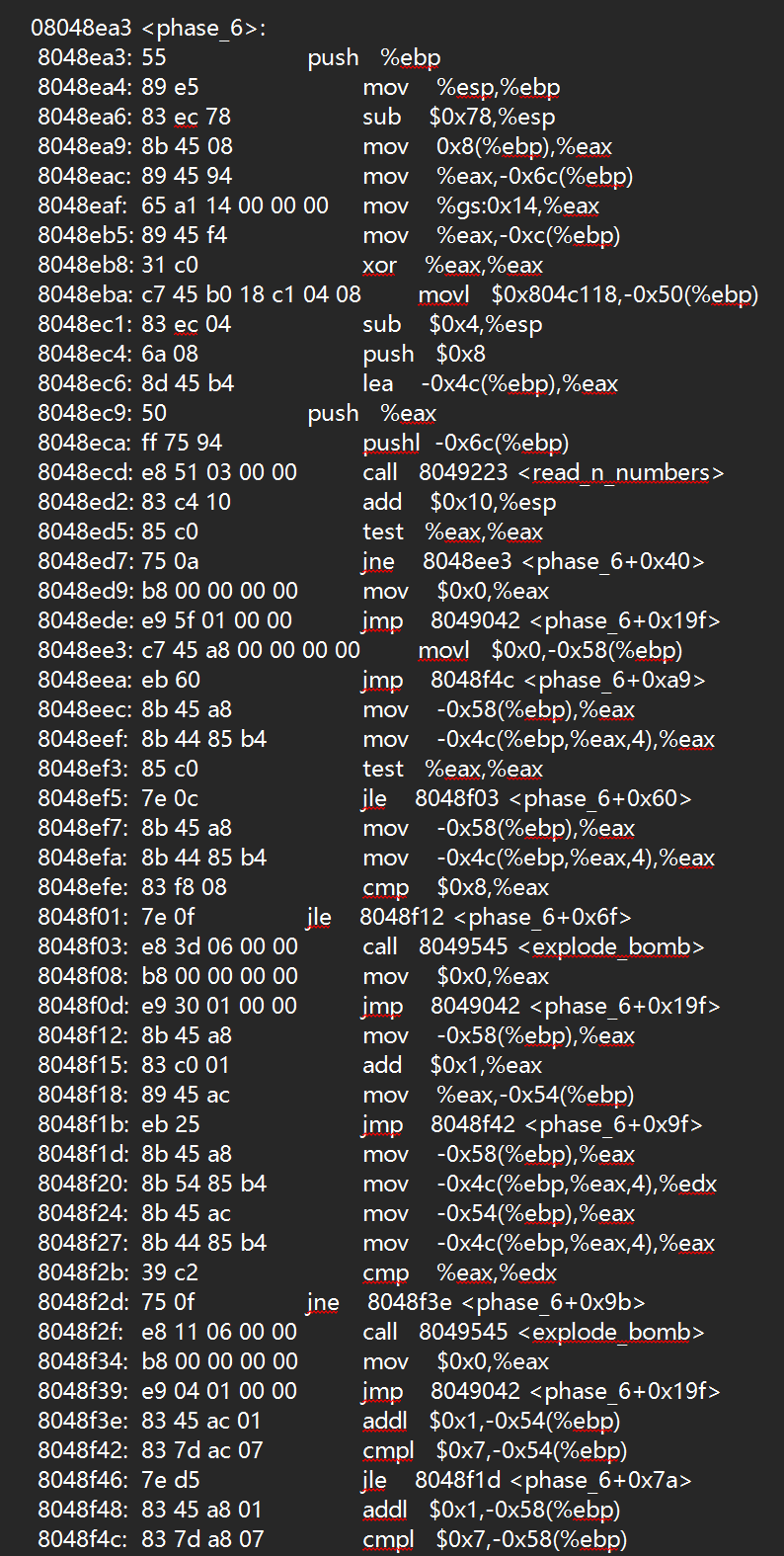

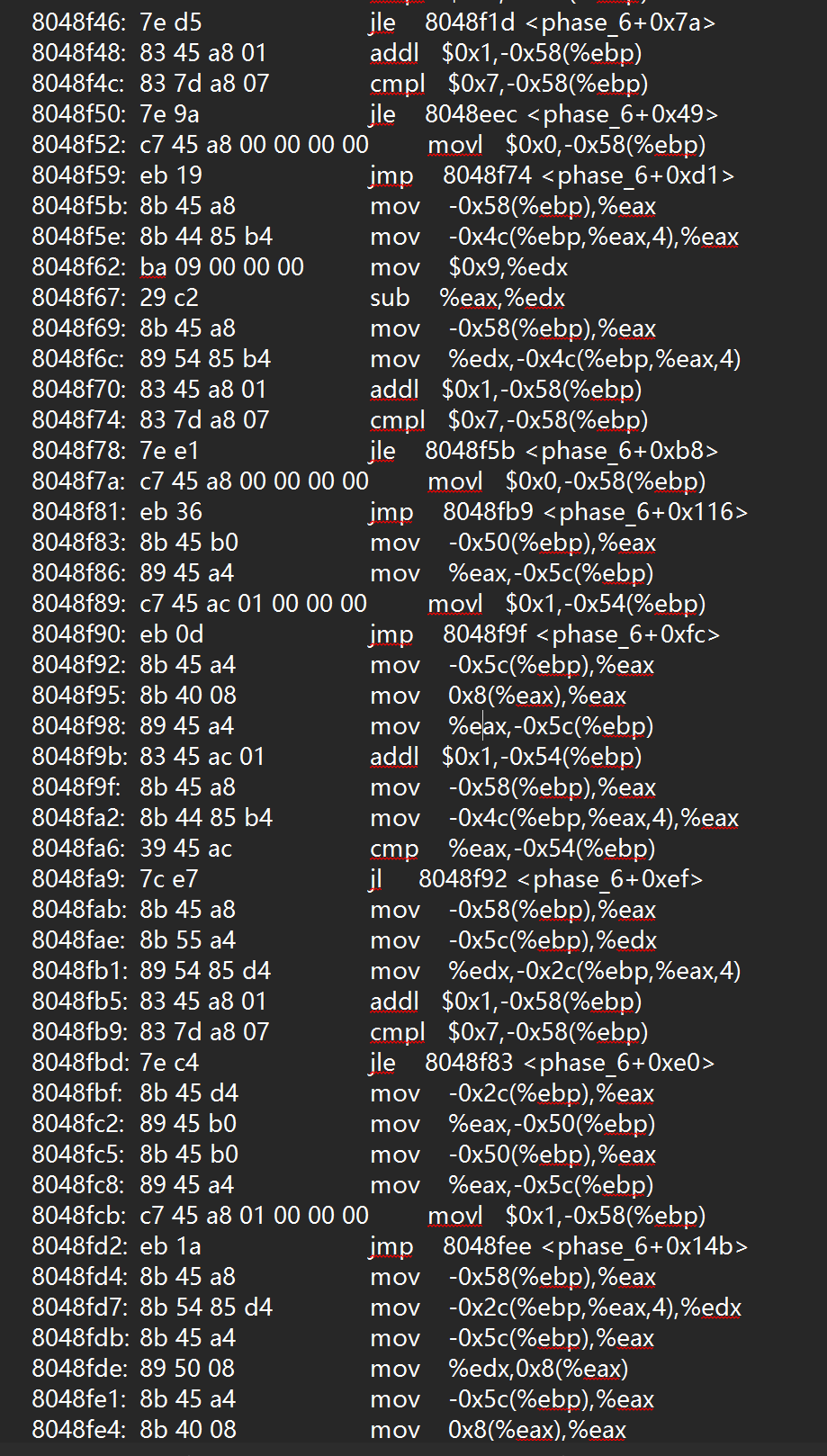

二、phase_6 链表降序校验逻辑详解

1. 输入格式

- 输入是 8 个不重复的整数,范围在 1~8 之间。

- 调用

read_n_numbers 函数时,参数是 $0x8(即读取 8 个数字)。

2. 数值转换

- 每个输入的数字

x 被转换为 9 - x。 - 例如:

- 输入

1 → 转换为 8 - 输入

2 → 转换为 7 - ...

- 输入

8 → 转换为 1

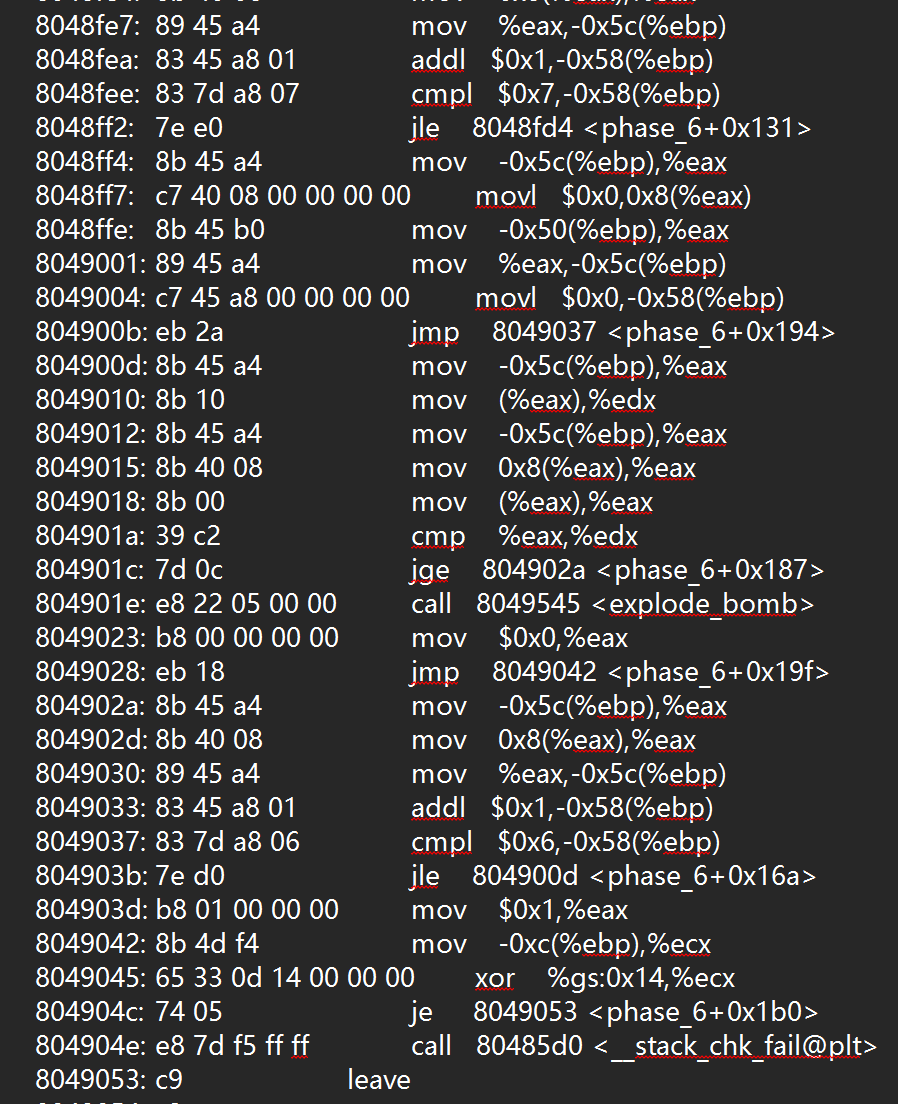

3. 链表校验逻辑

- 程序会构建一个链表,节点存储的是转换后的数值。

- 校验逻辑是要求这些数值按 降序排列(从大到小)。

4. 解决方案步骤

第一步:理解链表结构

- 每个节点包含一个数值和指向下一个节点的指针。

- 节点顺序由输入决定,但程序会对它们进行排序。

第二步:模拟链表操作

假设输入为 [1, 2, 3, 4, 5, 6, 7, 8],转换后为 [8, 7, 6, 5, 4, 3, 2, 1]。

如果程序对链表进行了排序,那么最终链表中的数值应该是 降序排列 的。

第三步:构造正确输入

为了使链表按降序排列,输入的转换后数值也必须是降序。

因此,输入的原始数值应该为升序(因为 9 - x 是降序)。

✅ 正确的输入示例:

1 2 3 4 5 6 7 8

转换后为:

8 7 6 5 4 3 2 1

这将形成一个降序链表。

三、总结与建议

phase_5 关键点:

- 查表逻辑:每个字符的 ASCII 码 & 0xF 得到索引。

- 目标字符串:确保转换后的字符与目标字符串一致。

- 解决方法:使用 GDB 查看地址内容,手动或脚本推导输入。

phase_6 关键点:

- 输入格式:8 个不重复的 1~8 整数。

- 转换逻辑:

9 - x。 - 链表校验:转换后的数值必须按降序排列。

- 解决方法:输入升序(如

1 2 3 4 5 6 7 8)即可。

四、参考代码片段(伪代码)

phase_5 示例(伪代码):

char target[6] = "abcdef"; // 假设目标字符串

char table[16] = {'a', 'b', ..., 'p'}; // 假设查表

for (int i = 0; i < 6; i++) {

char c = input[i];

int index = (int)c & 0xF;

if (table[index] != target[i]) {

explode_bomb();

}

}

phase_6 示例(伪代码):

int nums[8];

for (int i = 0; i < 8; i++) {

nums[i] = 9 - input[i]; // 转换

}

// 构建链表并检查是否降序

for (int i = 0; i < 7; i++) {

if (nums[i] < nums[i+1]) {

explode_bomb();

}

}

五、最后建议

- 使用 GDB 调试:设置断点,逐步执行,观察寄存器和内存变化。

- 打印关键地址:如

0x804c1d8 和 0x80498e8,确认查表和目标字符串。 - 尝试不同输入组合:尤其是

1 2 3 4 5 6 7 8,这是最安全的输入方式。

如果你能提供具体的查表内容或更详细的汇编代码,我可以进一步帮你分析!