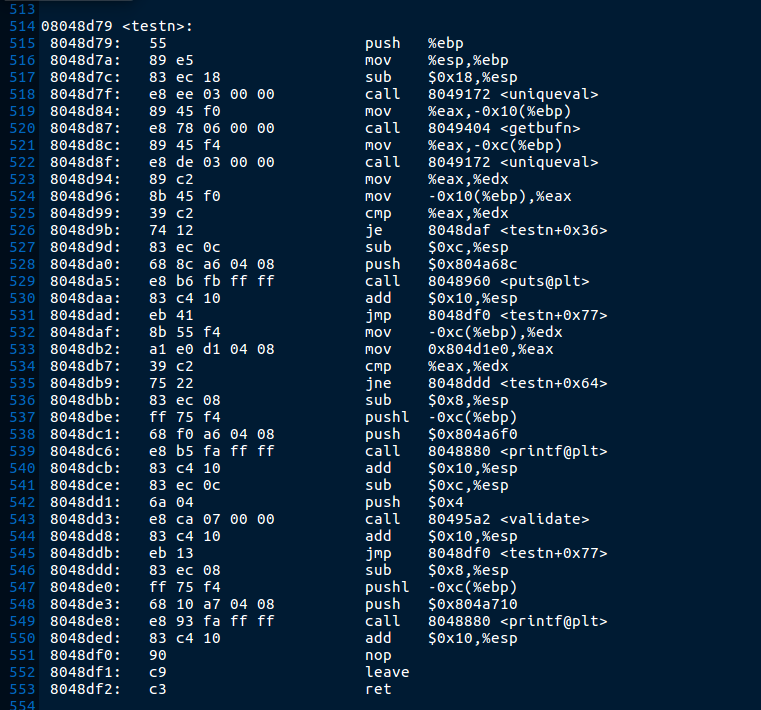

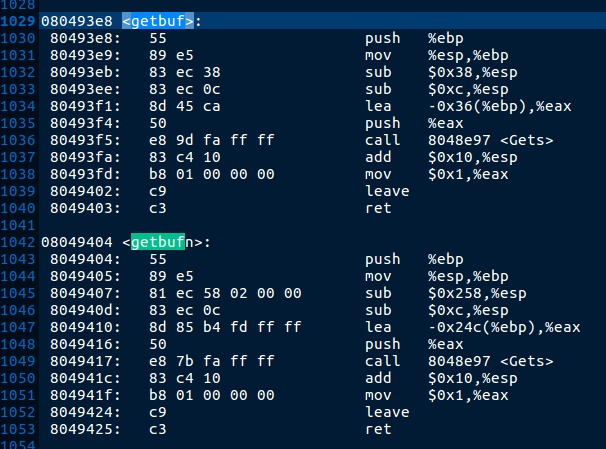

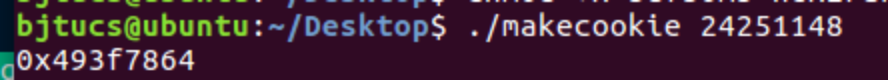

缓冲区溢出攻击炸弹。在这个实验中,提供给你一个可执行文件 bufbomb 用于解析。你需要用缓冲区溢出的方式攻击,正确执行相应的函数。注意 bufbomb 有几个参数,需要执行 ./bufbomb -u <学号> 来启动程序,并且最后一关中需要额外开启 -n 选项。为了帮助完成实验,还提供了两个工具 makecookie 和 hex2raw。其中,makecookie 基于命令行参数的学号产生唯一的8个16进制数字组成的序(如0x12345678),称为cookie;hex2raw能将 ASCII 的文本字符串转变为相应的序列。提示本次攻击的对象位于 getbuf 函数,其调用的 gets 函数存在漏洞。卡在kaboom关了