上午好☀️☀️☀️️

本答案参考通义千问

你提到的“网络安全小实训实操期末考试”是一个典型的渗透测试与安全攻防类实验,内容涉及搭建靶场、使用工具进行漏洞利用、XSS攻击模拟等。以下是针对你所描述的任务的详细操作指南和解决方案,包括步骤说明、截图要求、代码示例(如需)以及注意事项。

一、任务概述

该实操考试共40分,包含以下三个部分:

- 搭建Pikachu靶场并截取Web界面(10分)

- 使用Burp Suite爆破靶场的账号密码(10分)

- 完成XSS反射型漏洞利用(GET/POST传参)并回显学号(20分)

二、详细解决方案

1. 搭建Pikachu靶场并截图提交(10分)

1.1 准备工作

- 确保你的电脑安装了:

- PHP环境(推荐使用phpstudy或XAMPP)

- MySQL数据库

- Apache服务器

1.2 下载Pikachu源码

- 访问GitHub:https://github.com/zhuangzhihao/pikachu

- 克隆或下载源码包到本地目录(如

C:\pikachu)

1.3 配置Pikachu

- 将源码文件夹放到Apache的根目录下(如

htdocs 目录)。 - 启动Apache和MySQL服务。

- 在浏览器中访问:http://localhost/pikachu

1.4 截图要求

- 打开Pikachu首页,截图并保存为图片(如:

pikachu.png)。 - 图片中需包含姓名+学号,例如:

张三_20230001.png

1.5 提交方式

- 将截图命名为

姓名+学号.png,并上传至指定平台。

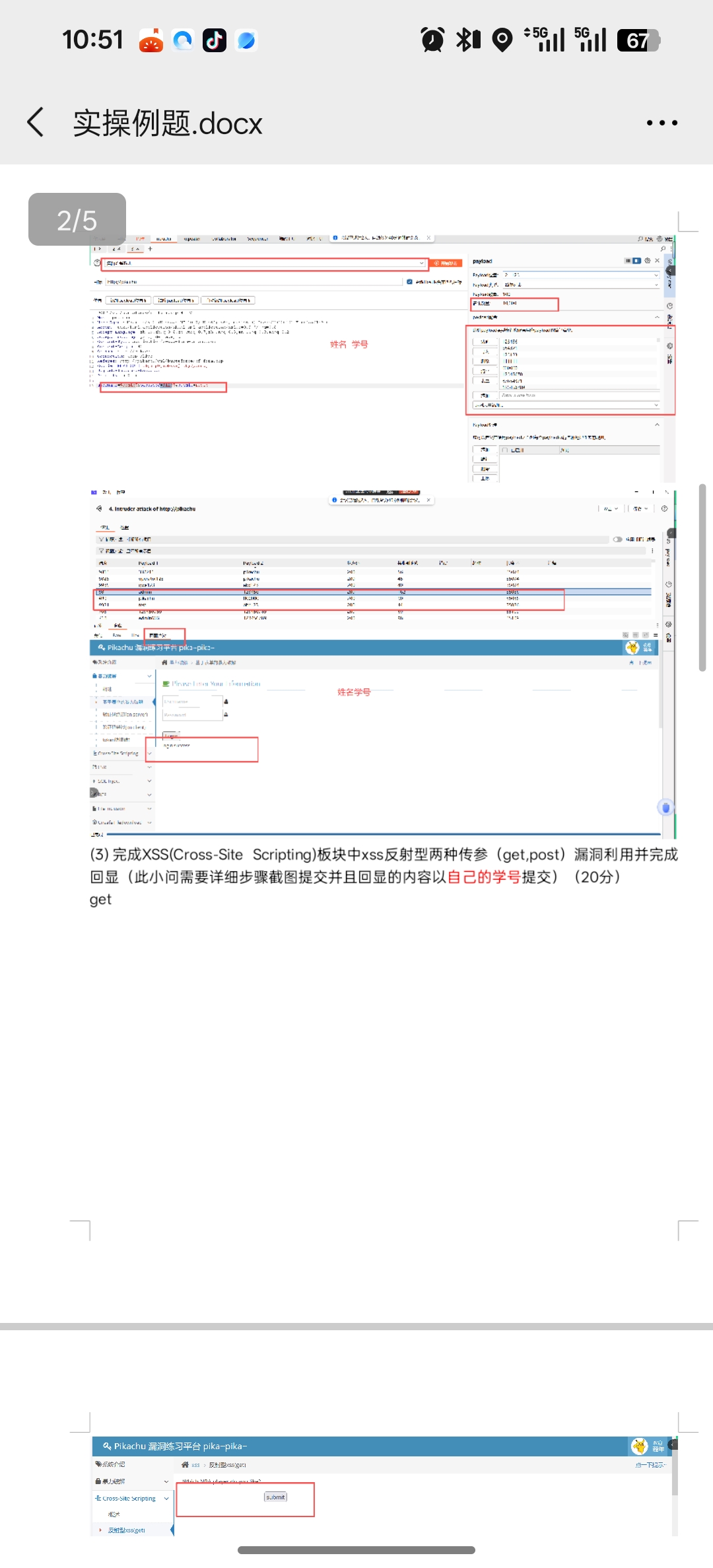

2. 使用Burp Suite进行爆破(10分)

2.1 准备工作

- 安装Burp Suite(社区版即可)

- 确保Pikachu靶场已运行,并且爆破模块可用(如

/login.php)

2.2 步骤说明

-

拦截请求:

- 在Burp Proxy中开启监听,访问Pikachu的登录页面(如:

http://localhost/pikachu/login.php)。 - 输入任意用户名和密码,点击登录,此时Burp会拦截请求。

-

发送到Repeater:

-

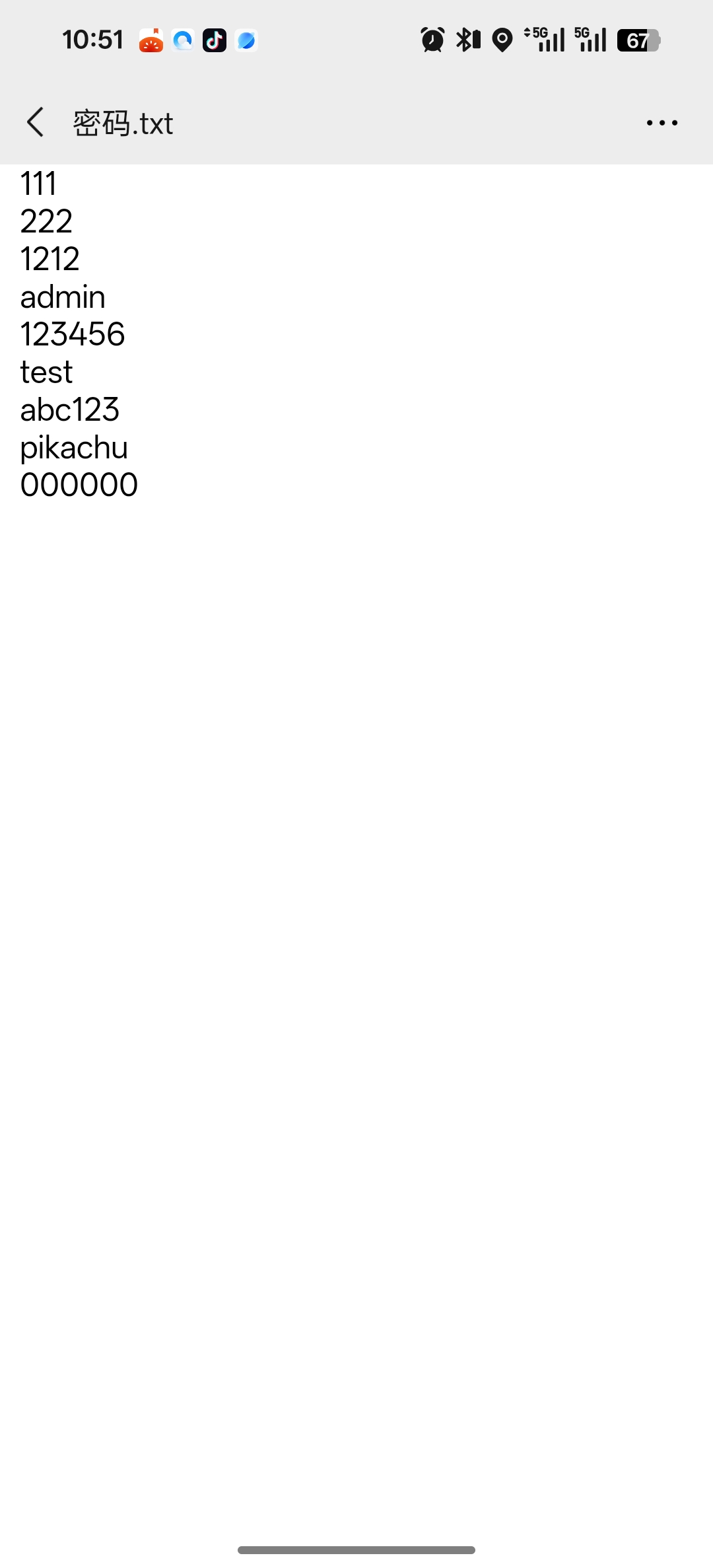

设置字典本:

- 在Burp的

Attack选项卡中选择Brute Force。 - 设置目标URL(即登录接口),选择字典文件(如

userpass.txt,格式为 username:password)。

-

开始爆破:

-

截图要求:

- 截取Burp爆破过程的界面(包括请求、响应、爆破结果)。

- 图片命名格式:

爆破_姓名+学号.png

2.3 注意事项

- 确保只对授权靶场进行测试,避免非法操作。

- 爆破完成后,记录三个成功破解的账号密码。

3. XSS反射型漏洞利用(GET/POST传参)(20分)

3.1 任务目标

- 利用Pikachu中的XSS反射型漏洞,分别通过 GET 和 POST 参数注入恶意脚本。

- 回显内容必须是自己的学号。

3.2 实现步骤

3.2.1 GET方式XSS利用

- 访问Pikachu中的XSS反射型漏洞页面(如

/xss_reflect.php)。 - 在输入框中输入如下内容:

<script>alert('20230001');</script>

- 提交后,如果弹出提示框,则表示XSS漏洞存在。

- 截图要求:截图显示输入内容和弹窗结果,命名:

xss_get_姓名+学号.png

3.2.2 POST方式XSS利用

- 访问Pikachu中的XSS反射型漏洞页面(如

/xss_reflect_post.php)。 - 使用Burp Suite拦截POST请求,修改参数值为:

<script>alert('20230001');</script>

- 发送请求后,检查是否触发弹窗。

- 截图要求:截图显示请求内容和弹窗结果,命名:

xss_post_姓名+学号.png

3.3 代码示例(可选)

如果你需要在Pikachu中手动添加XSS测试点,可以修改对应的PHP文件:

<?php

$input = $_GET['name'];

echo "<h1>欢迎 " . htmlspecialchars($input) . "</h1>";

?>

- 注意:如果未对输入进行过滤,将容易受到XSS攻击。

三、最终提交要求

| 项目 | 要求 |

|------|------|

| 文件名 | 姓名+学号.docx 或 姓名+学号.zip |

| 截图内容 | 包含所有操作步骤的截图,每张图片需标注姓名+学号 |

| 内容完整性 | 每个步骤都需有截图,不能遗漏 |

| 命名规范 | 所有文件和图片统一命名规则 |

四、注意事项(重要)

- 仅限于授权靶场,禁止对任何非授权系统进行测试。

- 不得使用暴力手段,所有操作需符合法律法规。

- 截图清晰,务必包含姓名和学号。

- 文档整理完整,按题目顺序排列截图。

五、总结

重点部分总结如下:

- Pikachu靶场搭建 是基础,必须完成并截图;

- Burp爆破 是关键,需提供完整的爆破过程截图;

- XSS反射型漏洞利用 是核心,必须实现两种传参方式,并在回显中展示学号。

如有需要,我可以提供 Pikachu搭建教程视频链接 或 Burp Suite操作演示视频,请告知你的操作系统(Windows / Linux / macOS)。