您在upload-lab中pass4的特殊解法让我感到惊奇

请问0xf7是如何截断文件路径读取的呢

1条回答 默认 最新

Thunderclap_ 2021-11-16 15:54关注

Thunderclap_ 2021-11-16 15:54关注不仅仅是0xf7,像ascii码表中其他的特殊字符也是可以的,比如0x90往后的都可以尝试一下。原理的话我理解的是:在php代码中这些字符是存在的,所以结尾不是以php结尾则绕过了黑名单检测,但存储到windows系统中,系统对这些特殊字符不能打印到文件名中,所以就去除掉了这些字符,剩下了php结尾。

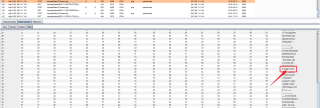

举例:如下为0xa7字符。

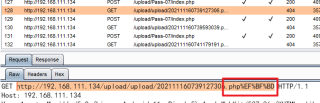

php保存成功后请求的连接如下,转换成了特殊字符编码,如果没有转换成特殊字符编码说明没有以特殊字符编码进行保存,保存成可打印字符,比如可以尝试ascii码表0x7a往前的字符。

本回答被题主选为最佳回答 , 对您是否有帮助呢?评论 打赏 举报解决 1无用

本回答被题主选为最佳回答 , 对您是否有帮助呢?评论 打赏 举报解决 1无用

悬赏问题

- ¥100 set_link_state

- ¥15 虚幻5 UE美术毛发渲染

- ¥15 CVRP 图论 物流运输优化

- ¥15 Tableau online 嵌入ppt失败

- ¥100 支付宝网页转账系统不识别账号

- ¥15 基于单片机的靶位控制系统

- ¥15 真我手机蓝牙传输进度消息被关闭了,怎么打开?(关键词-消息通知)

- ¥15 装 pytorch 的时候出了好多问题,遇到这种情况怎么处理?

- ¥20 IOS游览器某宝手机网页版自动立即购买JavaScript脚本

- ¥15 手机接入宽带网线,如何释放宽带全部速度